Protection périmétrique : 5 raisons critiques qui la rendent indispensable pour les infrastructures

Table of Contents

1. Introduction

À une époque où les menaces, tant physiques que cybernétiques, ne cessent de croître, les installations d’infrastructures critiques font face à des défis de sécurité sans précédent. Les réseaux énergétiques, les aéroports, les centres de données et les usines de traitement de l’eau sont tous des cibles de choix pour des acteurs malveillants, allant des intrus occasionnels aux groupes de sabotage parrainés par des États. Les conséquences d’une intrusion réussie pourraient être catastrophiques : perturbation de la sécurité publique, endommagement d’actifs nationaux et déclenchement de retombées réglementaires coûteuses. La protection périmétrique émerge comme une solution essentielle pour atténuer ces risques, offrant une barrière proactive face à un paysage de menaces de plus en plus complexe.

2. Pourquoi la protection périmétrique est importante

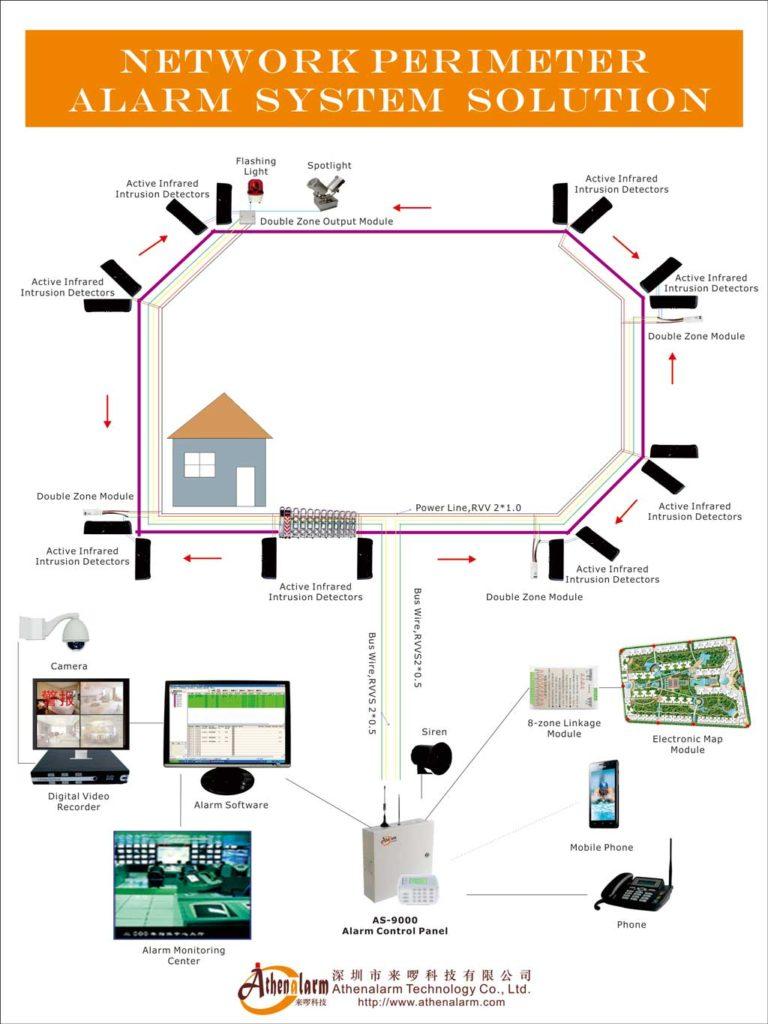

La protection périmétrique désigne l’utilisation stratégique de technologies de surveillance, de détection et de dissuasion pour sécuriser les limites physiques d’une installation. Contrairement à la sécurité traditionnelle, qui repose souvent sur des gardes statiques ou des caméras passives, les systèmes modernes de protection périmétrique sont intelligents, proactifs et intégrés aux opérations de commandement et de contrôle. Cette approche multicouche est cruciale pour les sites à haute valeur, où une détection d’intrusion précoce et une réponse rapide peuvent prévenir une escalade, réduire les responsabilités et garantir la continuité des activités. Dans un monde où chaque seconde compte, cette technologie fait la différence.

3. Cinq raisons principales pour lesquelles la protection périmétrique est essentielle

3.1. Détection et reconnaissance des menaces

Une protection périmétrique efficace repose sur la visibilité et la prise de conscience. Les systèmes avancés permettent une identification précoce des activités suspectes, même dans des conditions difficiles comme l’obscurité ou le brouillard.

Technologies clés :

- Caméras d’imagerie thermique : Fonctionnent de manière fiable dans l’obscurité ou par faible visibilité, détectant les intrus grâce à leurs signatures thermiques.

- Radar de surveillance au sol (GSR) : Repère les mouvements au-delà des barrières physiques, même sur des terrains obstrués.

- Analyse vidéo avec IA : Distingue les menaces réelles des déclencheurs environnementaux comme les animaux ou les débris, minimisant les fausses alarmes.

- Clôtures virtuelles thermiques : Idéales pour les zones reculées ou près de l’eau, où les clôtures physiques sont impraticables.

Exemple réel : Une centrale hydroélectrique en bordure de rivière a installé des radars et des caméras thermiques pour surveiller des zones inaccessibles aux patrouilles, interceptant plusieurs tentatives d’intrusion bien avant qu’elles n’atteignent les secteurs sécurisés.

3.2. Systèmes de réponse automatisée

Face à des menaces rapides, l’intervention humaine est souvent trop lente. L’automatisation entre alors en jeu, exécutant des mesures dissuasives en quelques secondes après une détection d’intrusion.

Capacités principales :

- Caméras PTZ Slew-to-Cue : Pivotent automatiquement vers les mouvements détectés, offrant une vérification visuelle instantanée.

- Projecteurs et sirènes activés par événements : Dissuadent immédiatement en signalant à l’intrus qu’il est repéré.

- Alertes intelligentes : Fournissent aux opérateurs des notifications détaillées et géolocalisées pour une action rapide.

Avantage pratique : Ces systèmes automatisés réduisent le délai entre la détection et la décision, renforçant la réactivité, notamment sur plusieurs sites ou en dehors des heures de pointe.

3.3. Engagement en temps réel pour la dissuasion

Savoir qu’on est observé peut suffire à décourager un intrus. L’engagement audio en temps réel crée une barrière psychologique efficace contre l’escalade des menaces.

Fonctionnalités :

- Audio bidirectionnel : Permet aux opérateurs d’émettre des avertissements en direct, comme « Vous êtes surveillé, quittez les lieux ».

- Messages préenregistrés : Déclenchés par des comportements spécifiques ou des zones géo-clôturées.

- Accès à distance : Facilite l’intervention immédiate, même par du personnel hors site.

Exemple concret : Un centre logistique sécurisé a utilisé des haut-parleurs bidirectionnels pour éloigner les rôdeurs nocturnes, réduisant de 70 % les violations périmétriques après les heures de travail en six mois.

3.4. Mécanismes de retard et d’intervention

Toutes les intrusions ne peuvent être stoppées à la frontière. Les mécanismes de retard, qui donnent aux équipes le temps d’agir, sont donc indispensables dans une stratégie de protection périmétrique.

Fonctions intégrées :

- Verrouillage automatisé des accès : Les zones compromises sont immédiatement isolées via des systèmes de contrôle d’accès.

- Coordination avec les unités mobiles : Les alertes guident les patrouilles ou les drones vers le point de violation.

- Contrôle d’accès vidéo : Vérifie visuellement avant tout accès, réduisant les risques internes.

Valeur stratégique : Une architecture modulaire et ouverte garantit l’interopérabilité des dispositifs, assurant une solution durable et flexible.

3.5. Collecte de preuves et analyse de renseignement

La protection périmétrique ne se limite pas à la détection. La collecte de données et leur analyse sont essentielles pour la conformité, les poursuites judiciaires et l’amélioration continue.

Capacités clés :

- Enregistrements HD archivés : Fournissent des preuves détaillées pour les enquêtes et les exigences légales.

- Cartographie SIG : Lie les images aux plans du site pour une meilleure compréhension spatiale.

- Accès mobile : Permet aux équipes sur le terrain de consulter les flux en direct et les historiques.

- Données biométriques : La reconnaissance faciale et vocale renforce la traçabilité des menaces.

Impact réglementaire : Ces outils assurent le respect des normes comme NERC ou RGPD, prouvant une diligence raisonnable en cas d’incident.

4. Meilleures pratiques pour la mise en œuvre

Pour maximiser l’efficacité de la protection périmétrique, les organisations doivent adapter leurs systèmes à leur environnement de menaces et à leurs besoins opérationnels.

4.1. Recommandations clés

- Évaluation des risques : Identifier les vulnérabilités critiques via une modélisation approfondie des menaces.

- Approche hybride : Combiner capteurs, analyses et barrières physiques pour une sécurité des infrastructuresrobuste.

- Conformité : Respecter les normes locales et internationales, telles que CISA ou NIST.

- Formation : Préparer le personnel aux opérations courantes et aux situations d’urgence.

5. Surmonter les défis courants de déploiement

La mise en place de la protection périmétrique peut rencontrer des obstacles. Voici des solutions pratiques :

| Défi | Solution |

|---|---|

| Fausses alarmes fréquentes | Filtrage IA et corrélation multisensorielle |

| Conditions extrêmes | Systèmes thermiques et radars résistants |

| Sites isolés | Équipements solaires et réseaux sans fil |

| Budget limité | Déploiement progressif par zones prioritaires |

6. Conclusion

Dans la sauvegarde des infrastructures critiques, la protection périmétrique est bien plus qu’une simple mesure de sécurité : c’est une nécessité stratégique. En combinant détection, automatisation, dissuasion, retard et collecte de preuves, elle protège les actifs, maintient la continuité des opérations et renforce la confiance des parties prenantes. Face à un environnement de menaces en perpétuelle évolution, un système de protection périmétrique bien conçu anticipe les risques, offrant une résilience essentielle.

7. Questions fréquentes (FAQs)

1. Que signifie protection périmétrique en sécurité ?

La protection périmétrique désigne l’usage stratégique de technologies pour sécuriser les limites physiques d’un site, offrant une défense proactive contre les intrusions.

2. Pourquoi la protection périmétrique est-elle vitale pour les infrastructures critiques ?

Elle détecte les menaces tôt, répond rapidement et prévient les escalades, assurant la sécurité des infrastructures vitales et leur continuité.

3. Quelles technologies dominent la protection périmétrique moderne ?

Caméras thermiques, radars GSR, analyses IA et clôtures virtuelles thermiques, conçues pour exceller dans des conditions difficiles.

4. Comment les systèmes automatisés améliorent-ils la protection périmétrique ?

Ils réagissent en temps réel avec des caméras PTZ, des projecteurs ou des sirènes, optimisant la réponse aux détections d’intrusion.

5. Quel rôle joue l’engagement en temps réel dans la protection périmétrique ?

L’audio bidirectionnel ou préenregistré dissuade les intrus en signalant une surveillance active, réduisant les risques d’intrusion.

6. Pourquoi les mécanismes de retard sont-ils essentiels dans la protection périmétrique ?

Ils ralentissent les intrus via des verrouillages ou des patrouilles coordonnées, offrant un temps précieux pour intervenir.

7. En quoi la collecte de preuves renforce-t-elle la protection périmétrique ?

Les enregistrements HD et biométriques soutiennent la conformité, les enquêtes légales et l’amélioration des systèmes de sécurité.

8. Quelles sont les meilleures pratiques pour déployer la protection périmétrique ?

Modélisation des menaces, systèmes hybrides, respect des normes comme NIST et formation du personnel pour une efficacité maximale.

9. Comment surmonter les défis d’installation de la protection périmétrique ?

Avec des IA pour réduire les fausses alarmes, des solutions résistantes au climat, et des déploiements modulaires adaptés aux budgets.

10. En quoi la protection périmétrique diffère-t-elle des approches traditionnelles ?

Elle est proactive et intégrée, surpassant les gardes statiques ou caméras passives par sa réactivité et son intelligence.