5 façons clés d'assurer une protection périmétrique de bout en bout

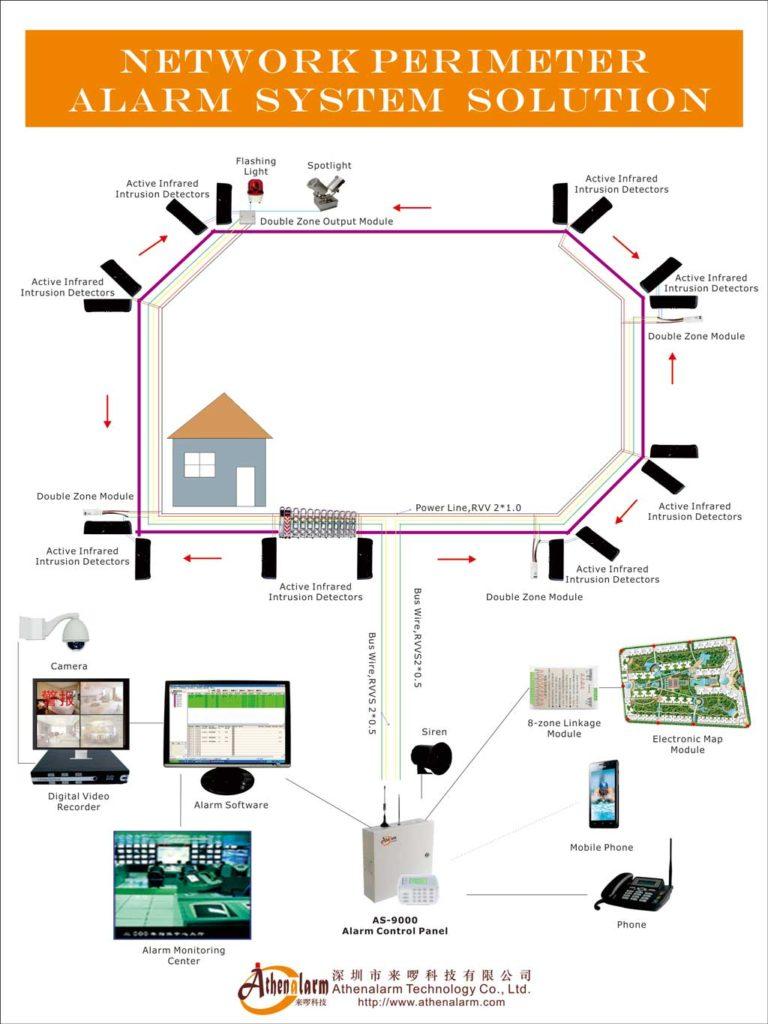

Les infrastructures critiques qui doivent sécuriser de vastes zones avec une limite extérieure étendue et de nombreux points d’entrée présentent un défi particulièrement difficile en matière de protection du périmètre. Ainsi, une véritable protection périmétrique de bout en bout nécessite l’utilisation d’une solution multicouche sophistiquée capable de se défendre contre les menaces anticipées.

Les systèmes intégrés qui intègrent l’imagerie thermique, les caméras visibles, le radar et un logiciel de commande et de contrôle puissant sont essentiels pour couvrir les différents domaines potentiels d’attaques. Examinons ces technologies et les cinq fonctions clés qu’elles permettent d’obtenir une solution de bout en bout qui fournitune détection d’intrusion, l’évaluation et la défense des intrusions pour le périmètre.

1. Reconnaissance des menaces

La première étape pour se défendre efficacement contre une menace consiste à reconnaître qu’elle existe. En combinant des technologies de détection d’intrusion de pointe, les installations peuvent s’armer d’avance contre d’éventuels intrus. Un aspect exceptionnellement important d’une protection périmétrique efficace est la capacité d’effectuer une surveillance 24 heures sur 24, quels que soient les conditions météorologiques, les paramètres environnementaux ou l’heure de la journée. Les caméras visibles ne fonctionnent pas aussi bien dans des scénarios de faible luminosité et dans des conditions météorologiques défavorables. Cependant, les caméras thermiques peuvent fournir une protection constante contre les intrus potentiels, quelles que soient les limitations visuelles, la source de lumière ou de nombreux facteurs environnementaux. En fait, des installations telles que des centrales électriques situées à proximité de plans d’eau peuvent utiliser des caméras thermiques pour créer ce que l’on appelle une « clôture virtuelle thermique » dans les zones où elles ne peuvent pas utiliser la protection d’une clôture ou d’un mur physique.

Les applications d’infrastructure critiques nécessitent non seulement une surveillance et une surveillance vidéo continues, mais également une solution qui permet une détection des intrusions extrêmement fiable, avec moins de fausses alarmes. Ce besoin fait de l’analyse vidéo avancée un must pour tout système de surveillance adéquat. Des fonctionnalités telles que la détection dynamique des événements et la présentation simplifiée des données changent la donne en prenant en charge une analyse précise des intrusions et en facilitant une réponse proactive.

L’analyse avancée fournira plusieurs options de notification d’alarme automatisées, y compris les alarmes par e-mail, stockage d’images de périphérie, sorties numériques ou logiciel de gestion vidéo (VMS). L’intégration d’analyses de haute qualité, uniques et adaptatives peut pratiquement éliminer les fausses alarmes, permettant au personnel de sécurité de réagir plus efficacement et plus efficacement, tout en réduisant le coût global pour l’utilisateur final.

Alors que les technologies de surveillance telles que le radar, l’imagerie thermique et les caméras visibles, ou l’analyse vidéo fonctionnent bien par elles-mêmes, l’utilisation de toutes ces options ensemble fournit un système de détection de périmètre avancé. Par exemple, le radar de surveillance au sol peut détecter d’éventuelles menaces au-delà de la ligne de clôture à mesure qu’elles s’approchent et envoyer un signal aux caméras pan-tilt-zoom (PTZ), les déclenchant pour se déplacer vers un emplacement spécifique. À partir de là, les analyses intégrées et les caméras visibles peuvent identifier davantage les objets, avertir le personnel autorisé et collecter des preuves supplémentaires grâce à la reconnaissance faciale ou à des photos de haute qualité.

2. Systèmes de réponse automatique

Une fois qu’une tentative d’intrusion est découverte, il est important d’agir rapidement. L’organisation d’un système d’intervention capable d’initier des actions basées sur les données de localisation GPS, telles que le pivotement des caméras PTZ, le suivi automatisé des intrus ou l’activation des capteurs d’éclairage, augmente considérablement la connaissance de la situation du personnel tout en allégeant leur charge de travail. Par exemple, les imageurs thermiques déployés conjointement avec l’analyse vidéo peuvent être utilisés pour générer un événement d’alarme initial, qui peut ensuite déclencher une séquence d’autres équipements de sécurité et des notifications auxquelles le personnel doit éventuellement répondre. Le fait d’avoir tout cela en place expose essentiellement toute la situation d’une manière qui permet aux intervenants de comprendre et d’évaluer avec précision une scène.

3. Décourager les activités suspectes

Une fois que les mécanismes de réponse automatique désignés se sont activés et ont fait leur travail, il est temps pour les intervenants de reconnaître et d’évaluer la situation. À partir de là, le personnel autorisé peut passer à l’étape suivante appropriée pour se défendre contre la menace et la retarder. La dissuasion des activités suspectes peut être obtenue grâce à l’audio bidirectionnel en temps réel, un outil simple mais puissant. Souvent, les opérateurs de la salle de contrôle peuvent diffuser une situation en parlant via un interphone, en disant à l’intrus qu’ils sont surveillés et que les autorités ont été averties. Cette tactique, connue sous le nom de « parler bas », permet également aux agents de voir la réaction de l’intrus à leurs commandes et d’évaluer ce qu’ils pensent être la meilleure prochaine étape. Si les individus ne réagissent pas de la manière souhaitée, il est peut-être temps de prendre des mesures plus sérieuses et d’envoyer un patrouilleur dans la zone.

4. Retarder, défendre, expédier et gérer

Le danger potentiel a été identifié, reconnu et évalué. Il est maintenant temps de se défendre efficacement contre les attaques actuelles et de ralentir les efforts potentiels des cybercriminels et des auteurs physiques. Grâce à l’utilisation d’un VMS de plate-forme ouverte et bien conçu, les moniteurs de sécurité peuvent gérer les périphériques de périphérie et d’autres technologies complémentaires de détection et de réponse aux intrusions, notamment les capteurs acoustiques, l’analyse vidéo, le contrôle d’accès et la répartition radio. Un VMS robuste permet également aux opérateurs de contrôler des fonctions telles que la lecture vidéo, le suivi des systèmes d’information géographique, les alertes par e-mail et le transfert aux forces de l’ordre.

L’objectif principal de l’aspect retard de la stratégie globale de protection du périmètre est de bloquer une tentative d’intrusion suffisamment longtemps pour que les intervenants agissent. Les systèmes de contrôle d’accès jouent un rôle clé dans la réalisation de cet objectif. Lorsqu’un agent de sécurité voit un individu non conforme et suspect sur le flux de la caméra, l’agent peut verrouiller toutes les sorties possibles pour les piéger dans une zone tout au long du VMS.

5. Intelligence : recueillir des preuves et débriefer

Plus de données et de renseignements collectés à partir d’un événement signifient plus de preuves cruciales pour la résolution des crimes et des informations précieuses pour se protéger contre de futurs incidents. Avec la bonne combinaison de technologies, les installations peuvent faire passer la surveillance et la collecte de preuves à un niveau supérieur. Une ressource innovante qui est devenue disponible est une application de diffusion en direct qui peut être téléchargée sur les téléphones intelligents et utilisée pour la surveillance hors site. Cette application donne au personnel le pouvoir de suivre les intrus avec une vidéo en direct n’importe où et permet aux opérateurs de surveiller la vidéo d’alarme en temps réel. Les cartes du système d’information géographique (SIG) sont des systèmes informatiques utilisés pour capturer, stocker, examiner et afficher des données relatives à l’emplacement. Capable d’afficher différents types de données sur une seule carte, ce système permet aux utilisateurs de voir, d’analyser, facilement et efficacement.

Les caméras multi-capteurs, possédant à la fois des capacités visibles et thermiques, fournissent une imagerie à contraste élevé pour une superbe détection analytique (dans n’importe quelle lumière) et une vidéo haute définition pour des preuves telles que l’identification faciale ou la capture de plaque d’immatriculation. L’intégration de ces deux types de caméras, généralement séparés, en un seul aide à combler les lacunes que l’un ou l’autre peut normalement avoir. Néanmoins, afin de capturer et de stocker toutes ces informations précieuses et bien plus encore, un VMS robuste est nécessaire. Les vidéos enregistrées, les images fixes et les clips audio constituent des preuves précieuses dans le cas où un procès doit avoir lieu pour porter plainte. Les opérateurs de salle de contrôle peuvent utiliser des outils de collecte de données dans leur VMS pour transférer en toute sécurité des preuves vidéo du terrain à la salle d’audience en quelques clics de souris. Des systèmes de gestion vidéo plus avancés peuvent aller plus loin et regrouper ces données avec d’autres preuves pertinentes pour créer un rapport complet afin de garantir la conviction.