5 formas clave de garantizar la protección perimetral de extremo a extremo

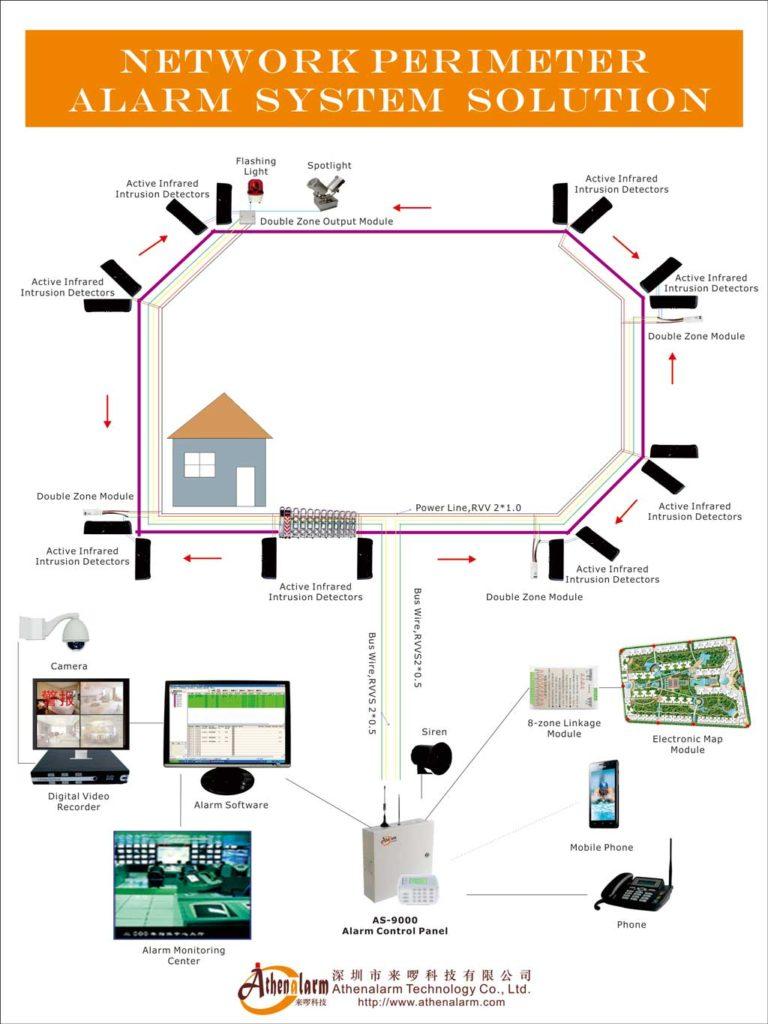

Las instalaciones de infraestructura crítica que deben proteger grandes áreas con límites exteriores extendidos y numerosos puntos de entrada presentan un desafío particularmente difícil cuando se trata de protección perimetral. Como tal, la verdadera protección perimetral de extremo a extremo requiere la utilización de una solución sofisticada de múltiples capas que sea capaz de defenderse contra amenazas anticipadas.

Los sistemas integrados que incorporan imágenes térmicas, cámaras visibles, radares y un fuerte software de comando y control son cruciales para cubrir las diversas áreas potenciales de ataques. Veamos estas tecnologías y las cinco funciones clave que permiten lograr una solución integral que proporciona detección de intrusos, evaluación y defensa para el perímetro.

1. Reconocimiento de amenazas

El primer paso para defenderse eficazmente contra una amenaza es reconocer que está ahí. Al combinar tecnologías de detección de intrusos de última generación, las instalaciones pueden armarse con una ventaja inicial contra posibles intrusos. Un aspecto excepcionalmente importante de la protección eficaz del perímetro es la capacidad de realizar una vigilancia las 24 horas, independientemente de las condiciones climáticas, la configuración ambiental o la hora del día. Las cámaras visibles no funcionan tan bien en escenarios de poca luz y condiciones climáticas adversas. Sin embargo, las cámaras termográficas pueden brindar protección constante contra posibles intrusos, independientemente de las limitaciones visuales, la fuente de luz o muchos factores ambientales. De hecho, las instalaciones como las centrales eléctricas ubicadas cerca de masas de agua pueden usar cámaras térmicas para crear lo que se conoce como una «cerca virtual térmica» en áreas donde no pueden utilizar la protección de una cerca o pared física.

Las aplicaciones de infraestructura crítica requieren no solo videovigilancia y monitoreo continuos, sino también una solución que produzca una detección de intrusos altamente confiable, con menos falsas alarmas. Esta necesidad hace que el análisis de video avanzado sea imprescindible para cualquier sistema de vigilancia adecuado. Las características como la detección dinámica de eventos y la presentación simplificada de datos son un cambio de juego para admitir un análisis de intrusión preciso y facilitar una respuesta proactiva.

Los análisis avanzados proporcionarán múltiples opciones de notificación de alarmas automatizadas, que incluyen correo electrónico, almacenamiento de imágenes perimetrales, salidas digitales o alarmas de software de gestión de video (VMS). La incorporación de análisis adaptables, únicos y de alta calidad puede eliminar virtualmente las falsas alarmas, lo que permite que el personal de seguridad responda de manera más eficiente y eficaz, al mismo tiempo que reduce el costo general para el usuario final.

Si bien las tecnologías de vigilancia como el radar, las imágenes térmicas y las cámaras visibles, o el análisis de video funcionan bien por sí solos, el uso de todas estas opciones juntas proporciona un sistema de detección perimetral avanzado. Por ejemplo, el radar de vigilancia terrestre puede detectar posibles amenazas más allá de la línea de la cerca a medida que se acercan y enviar una señal a las cámaras de giro, inclinación y zoom (PTZ), lo que hace que se desplacen hacia una ubicación específica. A partir de ahí, los análisis integrados y las cámaras visibles pueden identificar aún más los objetos, notificar al personal autorizado y recopilar evidencia adicional a través del reconocimiento facial o fotografías de alta calidad.

2. Sistemas de respuesta automática

Una vez que se descubre un intento de intrusión, es importante actuar con rapidez. Organizar un sistema de respuesta que pueda iniciar acciones en función de los datos de ubicación del GPS, como el giro de las cámaras PTZ, el seguimiento automatizado de intrusos o sensores de iluminación activados, aumenta en gran medida la conciencia situacional del personal y alivia su carga de trabajo. Por ejemplo, las cámaras termográficas implementadas junto con el análisis de video se pueden usar para generar un evento de alarma inicial, que luego puede activar una secuencia de otros equipos de seguridad y notificaciones para que el personal responda eventualmente. Tener todo esto en su lugar esencialmente establece toda la situación de una manera que permite a los respondedores comprender y evaluar con precisión una escena.

3. Disuasión de actividades sospechosas

Después de que los mecanismos de respuesta automática designados se hayan activado y hayan hecho su trabajo, es hora de que los respondedores reconozcan y evalúen la situación. Desde aquí, el personal autorizado puede dar el siguiente paso apropiado para defenderse y retrasar la amenaza. La disuasión de actividades sospechosas se puede lograr a través de audio bidireccional en tiempo real, una herramienta simple pero poderosa. A menudo, los operadores de la sala de control pueden difundir una situación hablando por un intercomunicador, diciéndole al intruso que está siendo observado y que las autoridades han sido notificadas. Esta táctica, conocida como «hablar con calma», también permite a los oficiales ver la reacción del intruso a sus órdenes y evaluar cuál creen que es el mejor paso a seguir. Si las personas no responden de la manera deseada, puede ser el momento de tomar medidas más serias y enviar un patrullero al área.

4. Retrasar, defender, despachar y manejar

El posible peligro ha sido identificado, reconocido y evaluado. Ahora es el momento de defenderse de manera efectiva contra los ataques actuales y ralentizar los esfuerzos potenciales de los perpetradores cibernéticos y físicos. Mediante el uso de un VMS de plataforma abierta y bien diseñado, los monitores de seguridad pueden administrar dispositivos periféricos y otras tecnologías complementarias de detección y respuesta a intrusiones, incluidos sensores acústicos, análisis de video, control de acceso y despacho de radio. Un VMS robusto también permite a los operadores controlar funciones como la reproducción de video, el seguimiento de sistemas de información geográfica, alertas por correo electrónico y entrega a las fuerzas del orden.

El objetivo principal de la faceta de demora de la estrategia general de protección del perímetro es detener un intento de intrusión durante el tiempo suficiente para que los respondedores actúen. Los sistemas de control de acceso juegan un papel clave en la realización de este objetivo. Cuando un oficial de seguridad ve a una persona sospechosa que no cumple con la transmisión de la cámara, el oficial puede bloquear todas las salidas posibles para atraparlos en un área a través del VMS.

5. Inteligencia: recopilar pruebas e informar

Más datos e inteligencia recopilados de un evento equivalen a más evidencia crucial para la resolución de delitos y una visión valiosa para la protección contra futuros incidentes. Con la combinación correcta de tecnologías, las instalaciones pueden llevar el monitoreo y la recopilación de evidencia al siguiente nivel. Un recurso innovador que está disponible es una aplicación de transmisión en vivo que puede cargarse en teléfonos inteligentes y usarse para vigilancia externa. Esta aplicación brinda al personal el poder de seguir a los intrusos con video en vivo en cualquier lugar y permite a los operadores monitorear el video de alarma en tiempo real. Los mapas del Sistema de Información Geográfica (SIG) son sistemas informáticos que se utilizan para capturar, almacenar, revisar y mostrar datos relacionados con la ubicación. Capaz de mostrar varios tipos de datos en un mapa, este sistema permite a los usuarios ver, analizar, fácil y eficientemente.

Las cámaras multisensor, que poseen capacidades tanto visibles como térmicas, brindan imágenes de alto contraste para una excelente detección analítica (con cualquier luz) y video de alta definición para evidencia, como identificación facial o captura de matrículas. La integración de estos dos tipos de cámara, generalmente separados, en uno ayuda a llenar los vacíos que normalmente pueden tener. Aún así, para capturar y almacenar toda esta valiosa información y más, se requiere un VMS robusto. El video grabado, las imágenes fijas y los clips de audio sirven como evidencia valiosa en caso de que se deba llevar a cabo un juicio para presentar cargos. Los operadores de la sala de control pueden usar herramientas de recopilación de datos dentro de su VMS para transferir de manera segura evidencia de video desde el campo a la sala del tribunal con solo unos pocos clics del mouse. Los sistemas de gestión de video más avanzados pueden ir un paso más allá y empaquetar estos datos con otra evidencia pertinente para crear un informe integral que ayude a garantizar la condena.

Por Dwight Dumpert