Meilleures pratiques pour les intégrateurs de sécurité : Concevoir et déployer des systèmes d’alarme personnalisables

Les intégrateurs de sécurité jouent un rôle essentiel dans la conception et le déploiement de systèmes d’alarme adaptés aux besoins spécifiques des clients commerciaux et industriels. Face à une demande croissante pour des solutions adaptables et évolutives, les systèmes d’alarme personnalisables sont devenus un facteur de différenciation clé. Ces systèmes permettent de créer des mesures de sécurité sur mesure qui s’intègrent harmonieusement aux infrastructures existantes.

Cependant, assurer la personnalisation réussie de ces systèmes nécessite une compréhension approfondie des risques de sécurité, de la modularité des systèmes, de l’intégration de l’IA et de la conformité réglementaire. Cet article fournit des perspectives d’experts sur les meilleures pratiques pour concevoir, mettre en œuvre et maintenir des systèmes d’alarme personnalisables, garantissant des solutions performantes et pérennes qui optimisent l’efficacité opérationnelle et la sécurité.

1. Comprendre les besoins du client et les risques spécifiques à l’industrie

Une évaluation complète des risques est la base d’un système d’alarme personnalisable efficace. Les intégrateurs de sécurité doivent adapter leur approche en fonction des défis propres à chaque secteur.

(1) Facteurs clés à considérer :

- Exigences spécifiques à l’industrie :

• Commerce de détail : Concentrer sur les zones à haut risque de vol, la sécurité des points de vente (POS) et le contrôle d’accès des employés.

• Santé : Aborder la conformité HIPAA, la sécurité des patients et les zones à accès restreint.

• Industrie manufacturière : Prioriser la sécurité périmétrique, les zones dangereuses et la protection des équipements.

• Institutions financières : Assurer la conformité à la norme UL 2050, la sécurité des coffres-forts et la surveillance en temps réel. - Conditions environnementales : Des facteurs tels que la poussière, l’humidité, les températures extrêmes et les interférences électromagnétiques peuvent affecter la performance des capteurs.

- Besoins en évolutivité : Les systèmes d’alarme doivent être facilement extensibles pour accompagner la croissance des entreprises.

- Considérations en cybersécurité : Protéger les systèmes d’alarme basés sur IP contre les cyberattaques potentielles.

(2) Meilleure pratique :

Réaliser une évaluation de sécurité multicouche, incluant des audits sur site, une analyse de l’empreinte numérique et des tests d’intrusion, pour identifier les vulnérabilités et adapter la conception du système en conséquence.

2. Concevoir des systèmes d’alarme modulaires et évolutifs

Une architecture système modulaire permet aux intégrateurs de personnaliser les systèmes d’alarme en fonction des besoins spécifiques des clients, des budgets et des plans d’expansion futurs.

(1) Composants modulaires essentiels :

- Détection d’intrusion : Capteurs de mouvement, capteurs de vibration, détecteurs de bris de vitre.

- Protection périmétrique : Caméras thermiques, capteurs de clôture, faisceaux infrarouges.

- Panneaux de contrôle d’alarme : Panneaux extensibles avec fonctionnalités d’automatisation programmables.

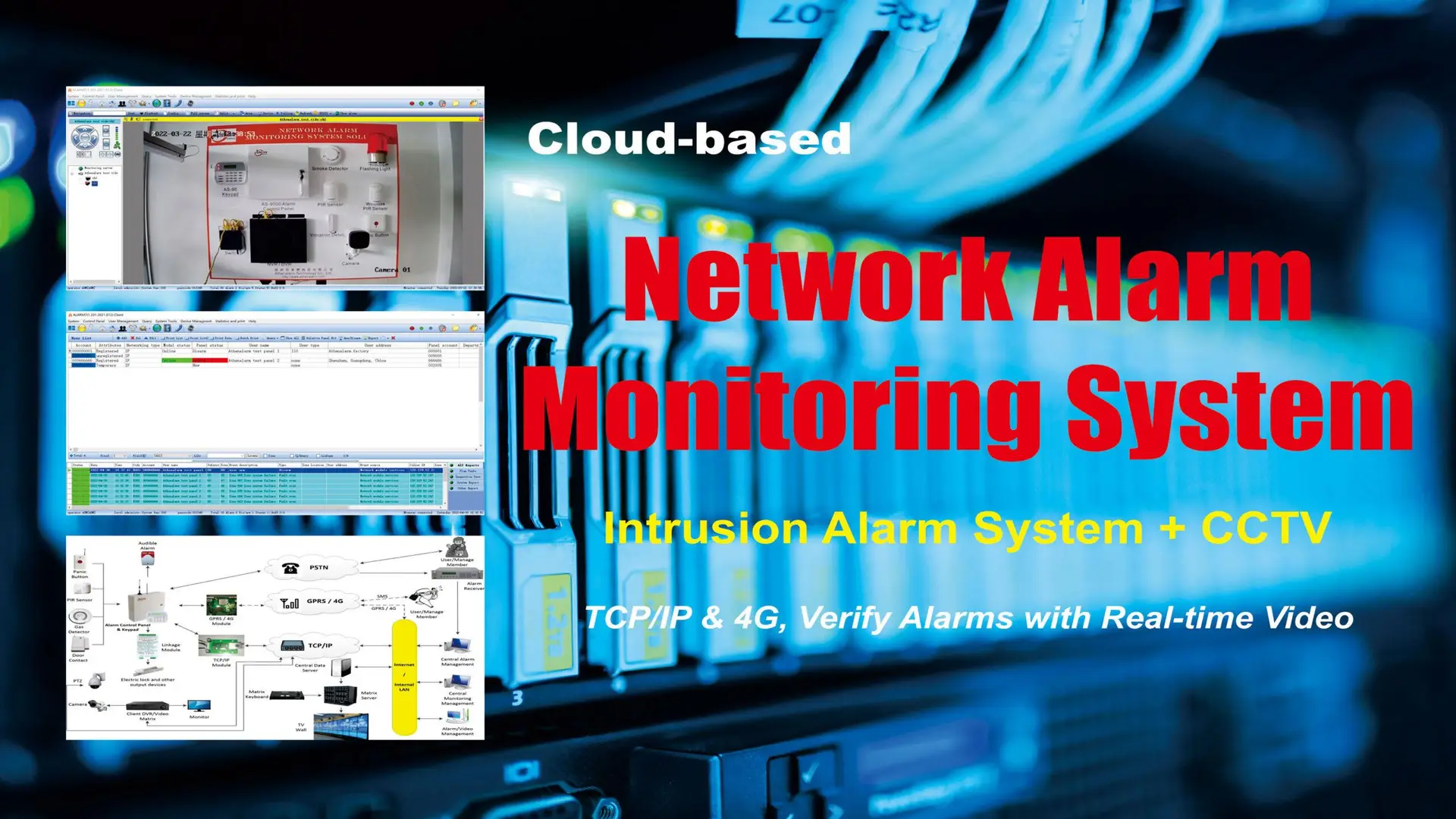

- Protocoles de communication : Options multicanaux (IP, LTE, LoRaWAN) pour assurer la fiabilité.

- Sources d’alimentation redondantes : UPS et batteries de secours pour garantir la disponibilité du système.

(2) Étapes de mise en œuvre :

- 1) Évaluer l’infrastructure de sécurité existante pour déterminer la compatibilité.

- 2) Sélectionner des composants modulaires supportant les expansions futures du système.

- 3) Déployer des systèmes tests pour vérifier les performances avant une mise en œuvre à grande échelle.

(3) Meilleure pratique :

Utiliser du matériel et des logiciels interopérables supportant l’intégration API, garantissant que le système reste adaptable aux avancées technologiques futures.

3. Tirer parti de l’IA et de l’automatisation pour une sécurité intelligente

L’IA et l’automatisation améliorent significativement l’efficacité des systèmes d’alarme en réduisant les fausses alarmes et en permettant des mesures de sécurité prédictives.

(1) Fonctionnalités pilotées par l’IA :

- Analytique comportementale : Les caméras alimentées par l’IA analysent les activités suspectes en temps réel.

- Réponses automatisées aux menaces : Déclenche des confinements, notifie les équipes de sécurité ou redirige les flux de surveillance selon des protocoles prédéfinis.

- Maintenance prédictive : L’IA détecte les anomalies de performance des capteurs, minimisant les temps d’arrêt du système.

- Apprentissage profond pour la reconnaissance de schémas : L’IA distingue entre fausses alarmes et menaces réelles, améliorant l’efficacité des réponses.

(2) Meilleure pratique :

Intégrer des analyses pilotées par l’IA aux systèmes d’alarme et aux systèmes de gestion vidéo (VMS) pour renforcer la connaissance situationnelle et automatiser les réponses de sécurité.

4. Intégration fluide avec les écosystèmes de sécurité existants

De nombreuses entreprises fonctionnent encore avec des systèmes de sécurité hérités, ce qui peut compliquer l’intégration de nouveaux composants.

(1) Stratégies clés d’intégration :

- Solutions intermédiaires (middleware) : Utiliser des plateformes logicielles pour assurer la communication entre les systèmes modernes et anciens.

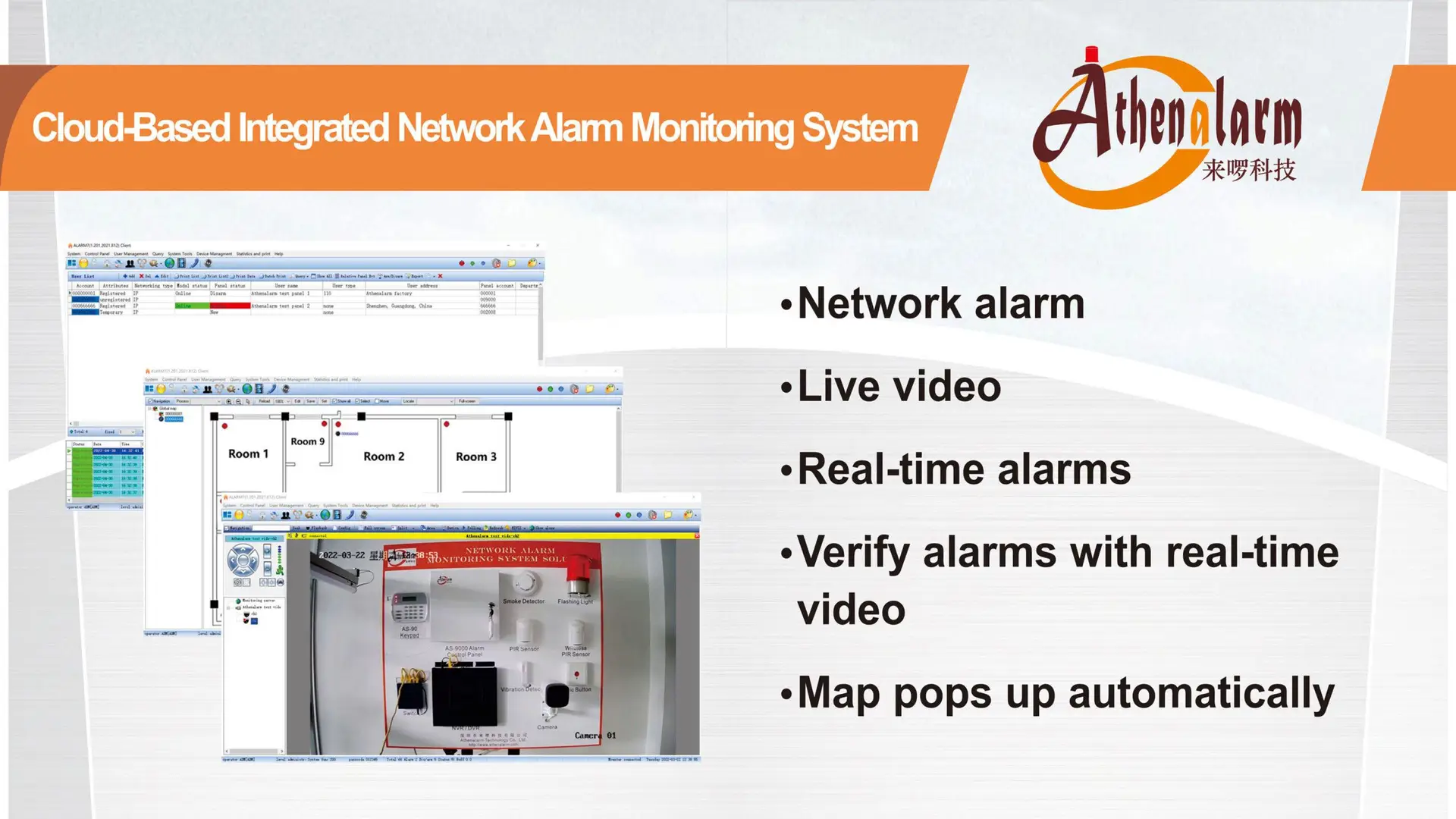

- Plateformes de sécurité unifiées : Implémenter des tableaux de bord basés sur le cloud pour gérer des opérations multi-sites.

- Renforcement de la cybersécurité : Garantir un chiffrement de bout en bout et activer l’authentification multi-facteurs pour prévenir tout accès non autorisé.

(2) Étapes de mise en œuvre :

- 1) Audit de l’infrastructure IT pour évaluer les actifs de sécurité existants.

- 2) Sélection de plateformes d’intégration compatibles avec les API ouvertes.

- 3) Mise en œuvre par étapes pour limiter les perturbations opérationnelles.

(3) Meilleure pratique :

Opter pour des plateformes basées sur le cloud qui unifient alarmes, contrôle d’accès et systèmes de vidéosurveillance dans une interface centralisée pour une gestion plus efficace.

5. Optimisation de la surveillance à distance et du contrôle mobile

Les capacités de gestion à distance permettent aux équipes de sécurité de surveiller et contrôler les systèmes d’alarme de n’importe où, améliorant ainsi la flexibilité opérationnelle.

(1) Fonctionnalités clés :

- Alertes en temps réel via applications mobiles.

- Automatisation basée sur la géolocalisation : Activation/désactivation des alarmes selon la proximité des utilisateurs.

- Surveillance multi-sites : Supervision centralisée de plusieurs sites.

- Communication réseau redondante : Options de connectivité IP et cellulaire pour une fiabilité accrue.

(2) Meilleure pratique :

S’assurer que toutes les communications à distance sont chiffrées et conformes aux meilleures pratiques en cybersécurité pour empêcher tout accès non autorisé.

6. Vérification des alarmes : Réduction des fausses alertes

Les fausses alertes mobilisent inutilement des ressources et retardent les interventions d’urgence. La mise en place de méthodes de vérification robustes est essentielle.

(1) Techniques de vérification :

- Authentification multi-capteurs : Recoupement entre détecteurs de mouvement, capteurs audio et analyses vidéo.

- Vérification vidéo par IA : L’intelligence artificielle différencie les menaces réelles des déclenchements environnementaux.

- Confirmation audio bidirectionnelle : Interaction avec les personnes sur site avant d’envoyer les forces de l’ordre.

(2) Meilleure pratique :

Adopter un système de vérification en plusieurs étapes, exigeant au moins deux confirmations indépendantes avant de déclencher une réponse d’urgence.

7. Formation des clients et support continu

Même les systèmes d’alarme les plus avancés seront inefficaces si les utilisateurs ne sont pas correctement formés.

(1) Recommandations de formation :

- Formation sur site : Manipulation pratique des systèmes et procédures d’urgence.

- Webinaires à distance : Séances interactives pour des mises à jour régulières.

- Support technique 24/7 : Assistance immédiate en cas de problème technique.

(2) Meilleure pratique :

Planifier des audits réguliers et des sessions de formation périodiques pour maintenir la performance des systèmes et assurer la conformité aux normes de sécurité en vigueur.

8. Tendances futures : L’évolution des systèmes d’alarme personnalisables

Pour anticiper les nouveaux défis de sécurité, les intégrateurs doivent suivre de près les évolutions technologiques du secteur.

(1) Tendances émergentes :

- Sécurité optimisée par la 5G : Transmission de données plus rapide et connectivité améliorée.

- Edge computing : Traitement des données en périphérie pour une prise de décision en temps réel.

- Blockchain pour les journaux de sécurité : Traçabilité et sécurité renforcées grâce à l’immuabilité des enregistrements.

- Drones autonomes alimentés par l’IA : Surveillance périmétrique en temps réel via drones intelligents.

(2) Meilleure pratique :

Tester régulièrement les nouvelles technologies dans des environnements contrôlés avant leur déploiement à grande échelle.

9. Conclusion

Les systèmes d’alarme personnalisables offrent aux intégrateurs de sécurité une flexibilité inégalée pour répondre aux besoins variés des clients commerciaux et industriels.

En suivant les meilleures pratiques en matière d’évaluation des risques, d’intégration de l’IA, de surveillance à distance et d’interopérabilité, les professionnels de la sécurité peuvent garantir des solutions évolutives et performantes tout en optimisant la protection des entreprises.