أنظمة كشف التسلل والإنذار الصناعية: حلول أمنية متقدمة

في ظل التطور السريع الذي يشهده القطاع الصناعي اليوم، أصبحت مسألة الأمن ذات أهمية قصوى للشركات التي تدير أصولًا ثمينة، وبيانات حساسة، وبنية تحتية حيوية. تواجه مرافق مثل المصانع، والمستودعات، ومحطات الطاقة، ومراكز الخدمات اللوجستية تهديدات متزايدة تشمل السرقة، والوصول غير المصرح به، والتجسس الصناعي، والهجمات السيبرانية المادية.

تُعتبر أنظمة كشف التسلل والإنذار الصناعية (IIDAS) أساسية في التخفيف من هذه المخاطر من خلال توفير تنبيهات فورية، والتكامل مع شبكات الأمان، وضمان حماية متعددة الطبقات. تستعرض هذه المقالة الوظائف الرئيسية، والمكونات، والتقنيات المتقدمة، وأفضل الممارسات لنشر IIDAS بفعالية.

1. فهم أنظمة كشف التسلل والإنذار الصناعية

نظام كشف التسلل والإنذار الصناعي (IIDAS) هو حل أمني متطور مصمم لاكتشاف، وتنبيه، والاستجابة لمحاولات الوصول غير المصرح بها في البيئات الصناعية. على عكس أنظمة الإنذار التجارية أو السكنية، تم بناء حلول IIDAS لتحمل الظروف البيئية القاسية، وإدارة المناطق ذات الحركة المرورية العالية، والتكامل بسلاسة مع البنية التحتية الأمنية المتقدمة.

أ. الوظائف الرئيسية لـ IIDAS:

- حماية المحيط: مراقبة الحدود الخارجية، والأسوار، وبوابات الوصول.

- كشف التسلل: تحديد الوصول غير المصرح به إلى المناطق المحظورة.

- تنبيهات فورية: إخطار فوري لأفراد الأمن وإنفاذ القانون.

- تكامل التحكم في الوصول: العمل مع أنظمة المصادقة لإدارة أذونات الدخول.

- المراقبة عن بعد والأتمتة: تمكين التحكم المركزي وإدارة الأمان في الوقت الفعلي.

ب. التطبيقات الخاصة بالصناعة:

- المصانع: حماية الآلات القيمة، والملكية الفكرية، والمواد الخام.

- المستودعات ومراكز الخدمات اللوجستية: مراقبة حركة البضائع، ومنع سرقة المخزون، والتكامل مع تتبع الأسطول.

- الطاقة والمرافق: تأمين محطات الطاقة، ومصافي النفط، ومحطات معالجة المياه من التخريب.

- مراكز البيانات: منع الهجمات السيبرانية المادية والانتهاكات غير المصرح بها للبيانات.

2. المكونات الأساسية لأنظمة كشف التسلل والإنذار الصناعية

يتكون IIDAS قوي من مكونات متعددة من الأجهزة والبرامج المصممة لمعالجة تحديات الأمان المحددة.

أ. كشف التسلل المحيطي

- أجهزة استشعار مثبتة على الأسوار: تكتشف القطع، أو التسلق، أو الاهتزازات على الأسوار المحيطة.

- أجهزة استشعار الضغط المدفونة: تحدد الحركة بالقرب من المناطق المؤمنة مع البقاء مخفية.

- حواجز الأشعة تحت الحمراء والميكروويف: تنشئ مناطق كشف غير مرئية تُطلق الإنذارات الفورية.

ب. كشف الحركة وأجهزة الاستشعار المتقدمة

- أجهزة استشعار الأشعة تحت الحمراء السلبية (PIR): تكتشف حرارة الجسم المنبعثة من المتسللين.

- أجهزة استشعار الحركة القائمة على الرادار: توفر تتبعًا موثوقًا حتى في الظروف الجوية السيئة.

- أجهزة استشعار ليدار والليزر: توفر تتبع حركة عالي الدقة وتمييز الكائنات.

ج. المراقبة بالفيديو وتحليلات الذكاء الاصطناعي

- كاميرات CCTV المدعومة بالذكاء الاصطناعي: تحدد الأنشطة المشبوهة في الوقت الفعلي.

- كاميرات التصوير الحراري: تكتشف المتسللين حتى في الظلام الدامس.

- أنظمة التعرف على الوجه: تعزز التحكم في الوصول في المناطق عالية الأمان.

د. أنظمة الإنذار والاتصال

- صفارات الإنذار العالية وأضواء الوميض: تردع المتسللين بتحذيرات مرئية ومسموعة.

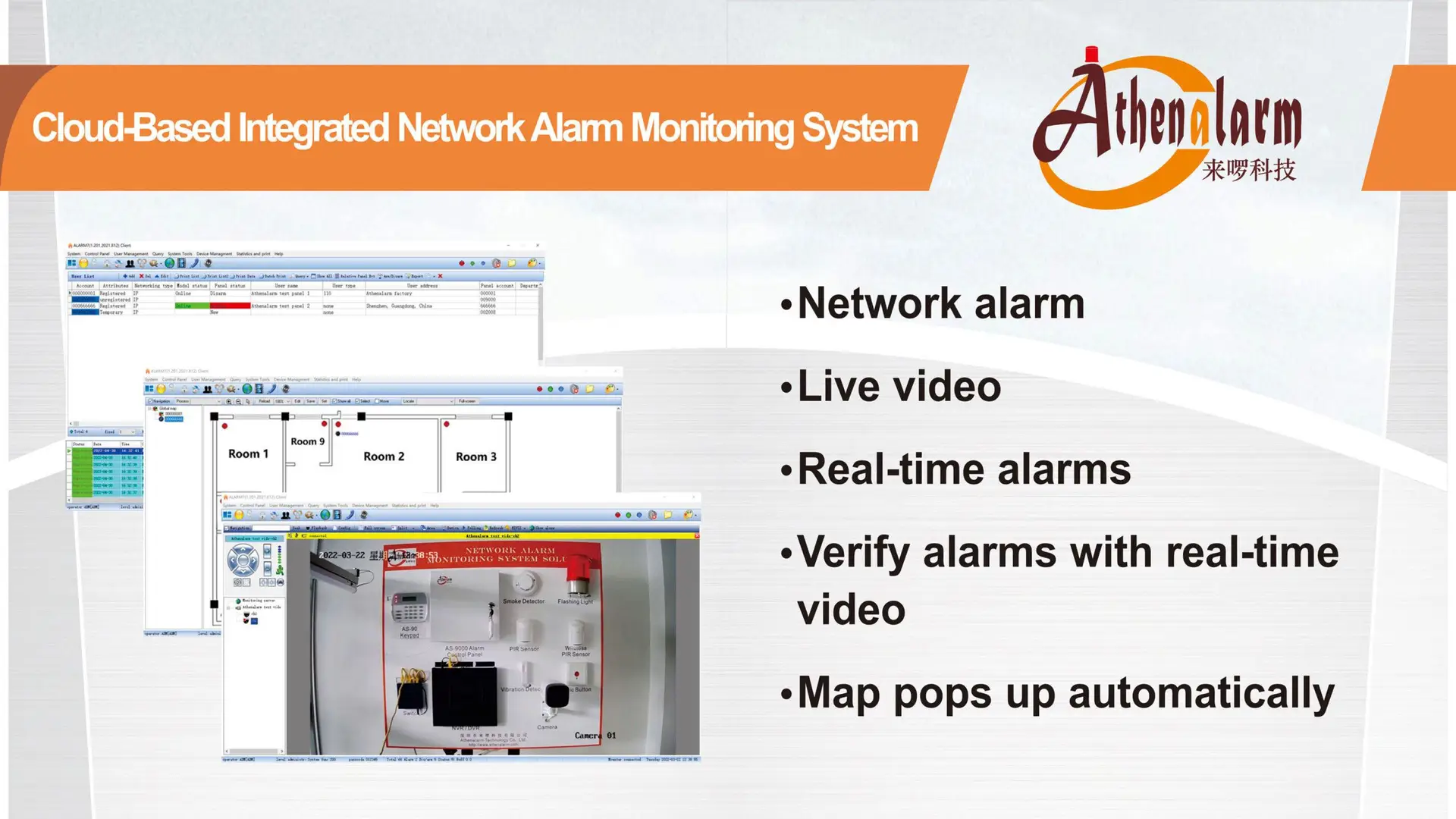

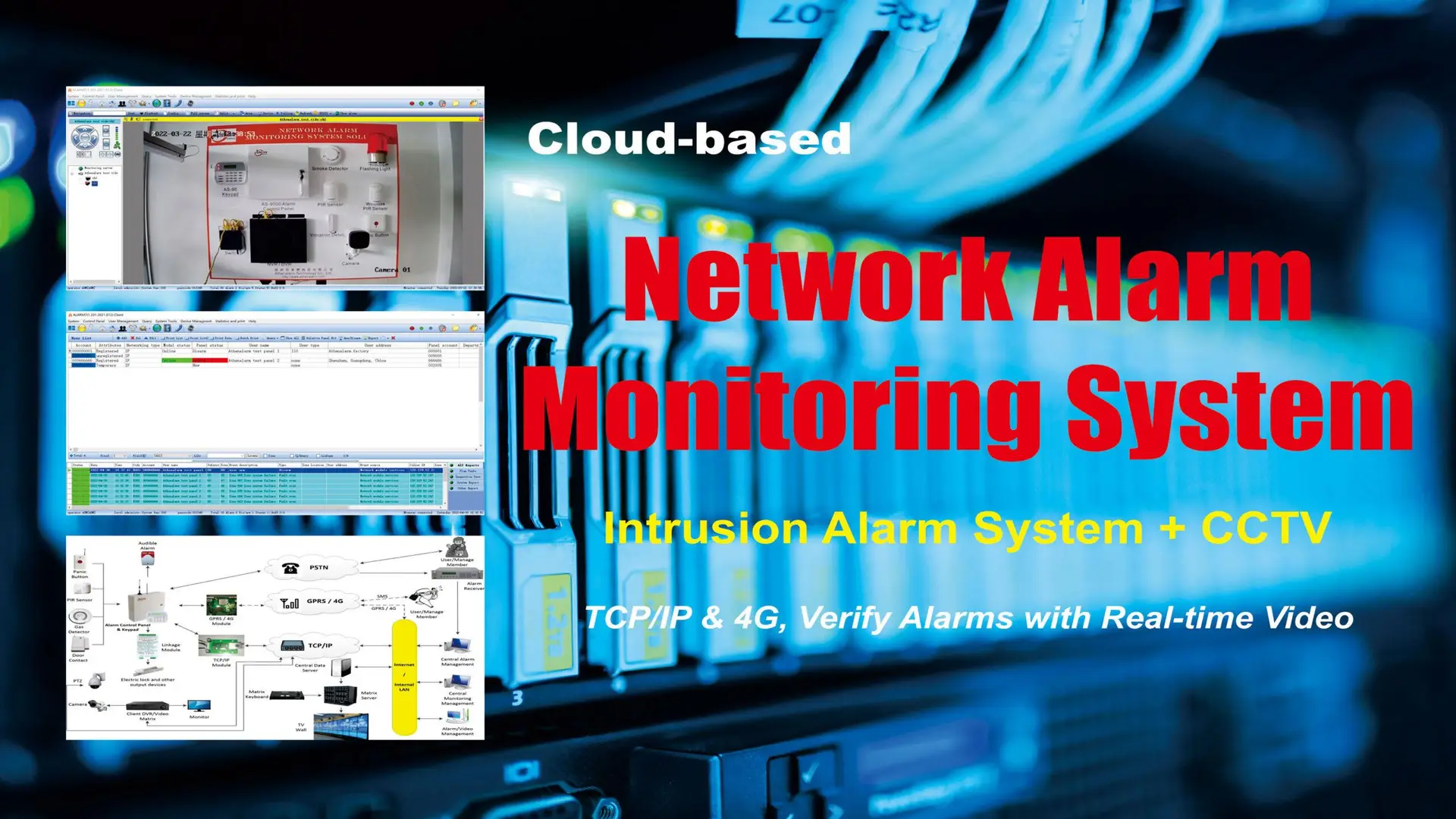

- تنبيهات قائمة على السحابة: ترسل إشعارات إلى تطبيقات الجوال ومراكز التحكم.

- الاتصال التلقائي بإنفاذ القانون: تُطلق استجابة الطوارئ عند التهديدات المؤكدة.

3. التقنيات المتقدمة التي تعزز الأمان الصناعي

حسّنت التكنولوجيا الحديثة بشكل كبير من قدرات IIDAS. فيما يلي الابتكارات الرئيسية التي تحسن الأمان الصناعي:

أ. الكشف عن الشذوذ المدعوم بالذكاء الاصطناعي

تحلل خوارزميات التعلم الآلي أنماط الحركة لتمييز الأنشطة الروتينية عن التهديدات الحقيقية، مما يقلل من الإنذارات الكاذبة ويحسن كفاءة الاستجابة.

ب. تكامل إنترنت الأشياء والأمان الذكي

تتواصل أجهزة الاستشعار المتصلة بإنترنت الأشياء مع أنظمة التحكم في الوصول، وإخماد الحرائق، وأنظمة التدفئة والتهوية وتكييف الهواء، مما يخلق نظام أمان مؤتمت ومترابط بالكامل.

ج. تدابير الأمن السيبراني لـ IIDAS

مع تزايد التهديدات السيبرانية، يجب تعزيز IIDAS ضد محاولات القرصنة من خلال:

- تنفيذ قنوات اتصال مشفرة لنقل الإنذارات.

- إجراء تحديثات منتظمة للبرامج الثابتة لسد الثغرات الأمنية.

- تطبيق المصادقة متعددة العوامل للوصول إلى النظام.

د. الجيل الخامس والحوسبة الطرفية للاستجابة الفورية للتهديدات

يعمل الجيل الخامس (5G) على تعزيز كفاءة أنظمة الأمان من خلال تمكين معالجة البيانات في الوقت الفعلي، وتقليل زمن الاستجابة، وتسريع اكتشاف التهديدات والاستجابة لها.

4. أفضل الممارسات لنشر نظام IIDAS فعال

يتطلب تنفيذ نظام كشف التسلل والإنذار الصناعي استراتيجية دقيقة تشمل التخطيط والتنفيذ والتحسين المستمر.

أ. إجراء تقييم شامل لمخاطر الأمن

- تحديد نقاط الدخول عالية الخطورة باستخدام بيانات الحوادث الأمنية السابقة.

- تقييم العوامل البيئية التي قد تؤثر على أداء أجهزة الاستشعار.

- تحليل الثغرات الأمنية السيبرانية المادية لمنع القرصنة والتخريب.

ب. تحسين توزيع أجهزة الاستشعار والكاميرات

- وضع أجهزة كشف الحركة عند جميع نقاط الوصول والمناطق ذات الكثافة العالية.

- استخدام المراقبة بالفيديو المدعومة بالذكاء الاصطناعي لتقليل النقاط العمياء.

- نشر كاميرات التصوير الحراري في المناطق منخفضة الإضاءة.

ج. تنفيذ تدابير أمان متعددة الطبقات

- دمج الكشف المحيطي مع تحليلات الفيديو الذكية لضمان الحماية الاستباقية.

- تمكين المراقبة السحابية للحصول على إشراف في الوقت الفعلي.

- أتمتة بروتوكولات الإغلاق عند حدوث خروقات أمنية.

د. الصيانة الدورية وترقية النظام

- اختبار أجهزة الاستشعار والإنذارات وتحليلات الفيديو بانتظام.

- تحديث خوارزميات الذكاء الاصطناعي للتكيف مع التهديدات الأمنية الناشئة.

- تدريب موظفي الأمن على تفسير التنبيهات وإجراءات الاستجابة للطوارئ.

هـ. الاستجابة لحالات الطوارئ والتنسيق مع الجهات الأمنية

- وضع إجراءات تشغيل قياسية واضحة للاستجابة لحالات الاختراق الأمني.

- تثبيت أزرار الطوارئ في المناطق عالية الخطورة للحصول على تنبيهات فورية.

- دمج إشعارات تلقائية للجهات الأمنية لتسريع أوقات الاستجابة.

5. الاتجاهات المستقبلية في أنظمة كشف التسلل الصناعية

تتطور أنظمة IIDAS باستمرار استجابةً للتغيرات في التكنولوجيا والتهديدات الأمنية. وفيما يلي بعض الاتجاهات الرئيسية التي تشكل مستقبل هذا المجال:

أ. الأمن التنبئي المدعوم بالذكاء الاصطناعي

سيعمل الذكاء الاصطناعي على تحليل البيانات للتنبؤ بالتهديدات المحتملة قبل وقوعها، مما يقلل بشكل كبير من المخاطر الأمنية.

ب. الطائرات الأمنية المسيرة والروبوتات

ستوفر الطائرات المسيرة المدعومة بالذكاء الاصطناعي والدوريات الروبوتية مراقبة مستقلة على مدار الساعة، مع القدرة على اكتشاف التهديدات في الوقت الفعلي.

ج. المصادقة الأمنية المستندة إلى البلوكشين

ستعزز تقنية البلوكشين عمليات التحقق من هوية المستخدمين، مما يجعل بيانات المصادقة غير قابلة للتلاعب ويمنع محاولات الوصول غير المصرح بها.

د. التشفير الكمي لحماية الأمن السيبراني

مع ازدياد اعتماد IIDAS على البنية التحتية الرقمية، سيضمن التشفير الكمي حماية غير قابلة للاختراق ضد الهجمات الإلكترونية.

6. الخاتمة

تلعب أنظمة كشف التسلل والإنذار الصناعية (IIDAS) دورًا أساسيًا في حماية الأصول وضمان استمرارية العمليات والحد من المخاطر الأمنية. من خلال الاستفادة من تقنيات الاستشعار المتقدمة، والتحليلات الذكية، واستراتيجيات الأمان متعددة الطبقات، يمكن للشركات تعزيز مستويات الحماية الخاصة بها بشكل كبير.

يُعد الاستثمار في IIDAS قوي ومتكامل خطوة ضرورية لتقليل الخسائر المالية، ومنع تعطيل العمليات، وإنشاء بيئة صناعية أكثر أمانًا. ومع تطور التهديدات الأمنية، يصبح تبني الحلول الأمنية المتطورة أمرًا بالغ الأهمية لضمان الحماية المستدامة للأصول الصناعية والبنية التحتية.