أفضل الممارسات لأنظمة الإنذار القابلة للتخصيص لمُدمجي الأمان

يلعب مُدمجو أنظمة الأمان دورًا محوريًا في تصميم ونشر أنظمة الإنذار المصممة خصيصًا لتلبية الاحتياجات الأمنية الفريدة للعملاء التجاريين والصناعيين. ومع تزايد سعي الشركات نحو حلول قابلة للتكيف والتوسع، أصبحت أنظمة الإنذار القابلة للتخصيص فارقًا حاسمًا. تُمكّن هذه الأنظمة من إنشاء تدابير أمنية مخصصة تتكامل بسلاسة مع البُنى التحتية القائمة.

ومع ذلك، فإن ضمان نجاح تخصيص أنظمة الإنذار يتطلب فهمًا شاملاً لمخاطر الأمان، ومرونة النظام، وتكامل الذكاء الاصطناعي، والامتثال التنظيمي. تقدم هذه المقالة رؤى خبراء حول أفضل الممارسات لتصميم وتنفيذ وصيانة أنظمة الإنذار القابلة للتخصيص لمُدمجي الأمان، مما يضمن تقديمهم لحلول عالية الأداء ومُستدامة تُعزز فعالية الأمان وكفاءة العمليات.

1. فهم احتياجات العميل والمخاطر الخاصة بالصناعة

يُعتبر التقييم الشامل للمخاطر أساسًا لنظام إنذار قابل للتخصيص وفعال. يجب على مُدمجي الأمان تكييف نهجهم بناءً على التحديات الأمنية المحددة التي تواجهها الصناعات المختلفة.

(1) العوامل الرئيسية التي يجب مراعاتها:

- متطلبات الصناعة المحددة:

• التجزئة: التركيز على المناطق ذات المخاطر العالية للسرقة، وأمان نقاط البيع (POS)، والتحكم في وصول الموظفين.

• الرعاية الصحية: معالجة الامتثال لـHIPAA، وسلامة المرضى، والمناطق ذات الوصول المقيد.

• التصنيع: إعطاء الأولوية لأمان المحيط، والمناطق الخطرة، وحماية المعدات.

• المؤسسات المالية: ضمان الامتثال لـUL 2050، وأمان الخزائن، والمراقبة في الوقت الفعلي. - الظروف البيئية: عوامل مثل الغبار، والرطوبة، ودرجات الحرارة القصوى، والتداخل الكهرومغناطيسي يمكن أن تؤثر على أداء المستشعرات.

- احتياجات التوسع: يجب أن تكون أنظمة الإنذار قابلة للتوسع بسهولة لتلبية احتياجات الشركات المتنامية.

- اعتبارات الأمن السيبراني: حماية أنظمة الإنذار القائمة على بروتوكول الإنترنت من الهجمات الإلكترونية المحتملة.

(2) أفضل ممارسة:

إجراء تقييم أمني متعدد الطبقات، بما في ذلك عمليات التدقيق الميدانية، وتحليل البصمة الرقمية، واختبار التسلل، لتحديد الثغرات وتكييف تصميم النظام وفقًا لذلك.

2. تصميم أنظمة إنذار مرنة وقابلة للتوسع

تسمح بنية النظام المرنة للمُدمجين بتخصيص أنظمة الإنذار بناءً على احتياجات العميل المحددة، والميزانيات، وخطط التوسع المستقبلية.

(1) المكونات المرنة الأساسية:

- كشف التسلل: مستشعرات الحركة، مستشعرات الاهتزاز، كواشف كسر الزجاج.

- حماية المحيط: كاميرات حرارية، مستشعرات الأسوار، حواجز الأشعة تحت الحمراء.

- لوحات التحكم في الإنذار: لوحات قابلة للتوسيع مع ميزات أتمتة قابلة للبرمجة.

- بروتوكولات الاتصال: خيارات متعددة القنوات (IP، LTE، LoRaWAN) لضمان الموثوقية.

- مصادر الطاقة الاحتياطية: UPS وبطاريات احتياطية لضمان استمرارية النظام.

(2) خطوات التنفيذ:

- 1) تقييم البنية التحتية الأمنية الحالية لتحديد التوافق.

- 2) اختيار المكونات المرنة التي تدعم توسعات النظام المستقبلية.

- 3) نشر أنظمة اختبارية للتحقق من الأداء قبل التنفيذ الكامل.

(3) أفضل ممارسة:

استخدام الأجهزة والبرامج القابلة للتشغيل البيني التي تدعم تكامل API، مما يضمن بقاء النظام قابلاً للتكيف مع التطورات التكنولوجية المستقبلية.

3. الاستفادة من الذكاء الاصطناعي والأتمتة للأمان الذكي

يُعزز الذكاء الاصطناعي والأتمتة كفاءة نظام الإنذار بشكل كبير من خلال تقليل الإنذارات الكاذبة وتمكين تدابير الأمان التنبؤية.

(1) الميزات المدعومة بالذكاء الاصطناعي:

- تحليلات السلوك: تحلل الكاميرات المدعومة بالذكاء الاصطناعي الأنشطة المشبوهة في الوقت الفعلي.

- استجابات التهديد الآلية: تُفعّل عمليات الإغلاق، وتُخطر فرق الأمان، أو تُعيد توجيه تدفقات المراقبة بناءً على بروتوكولات محددة مسبقًا.

- الصيانة التنبؤية: يكتشف الذكاء الاصطناعي شذوذ أداء المستشعرات، مما يقلل من وقت تعطل النظام.

- التعلم العميق للتعرف على الأنماط: يميز الذكاء الاصطناعي بين الإنذارات الكاذبة والتهديدات الحقيقية، مما يُحسن كفاءة الاستجابة.

(2) أفضل ممارسة:

دمج التحليلات المدعومة بالذكاء الاصطناعي مع أنظمة الإنذار وأنظمة إدارة الفيديو (VMS) لتعزيز الوعي الظرفي وأتمتة الاستجابات الأمنية.

4. الدمج السلس مع الأنظمة الأمنية القائمة

تعمل العديد من المؤسسات بأنظمة أمنية قديمة، مما قد يشكل تحديات عند دمج مكونات جديدة.

(1) استراتيجيات الدمج الرئيسية:

- حلول الوسيط (Middleware): تستخدم لربط الاتصال بين الأنظمة الحديثة والقديمة.

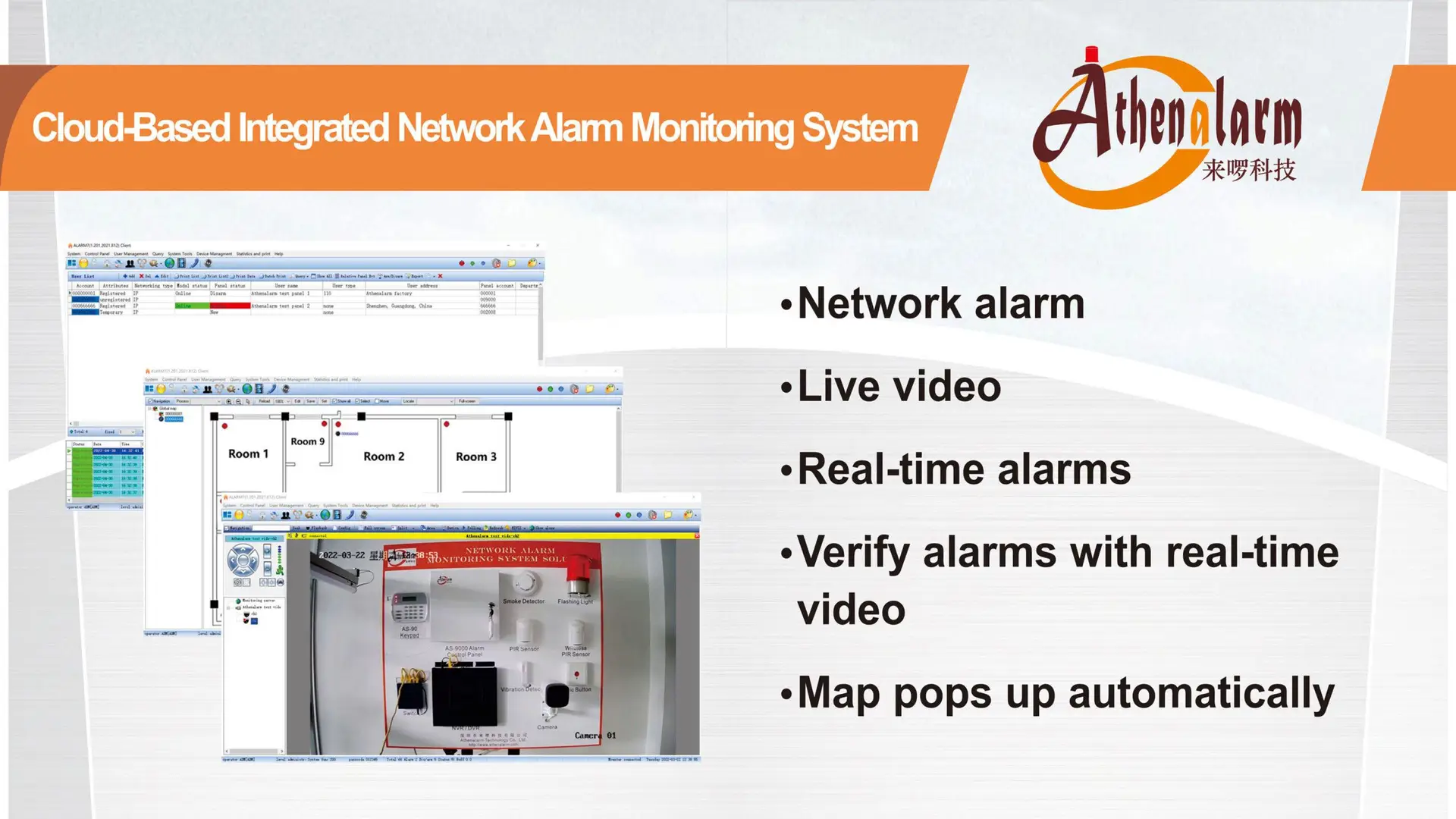

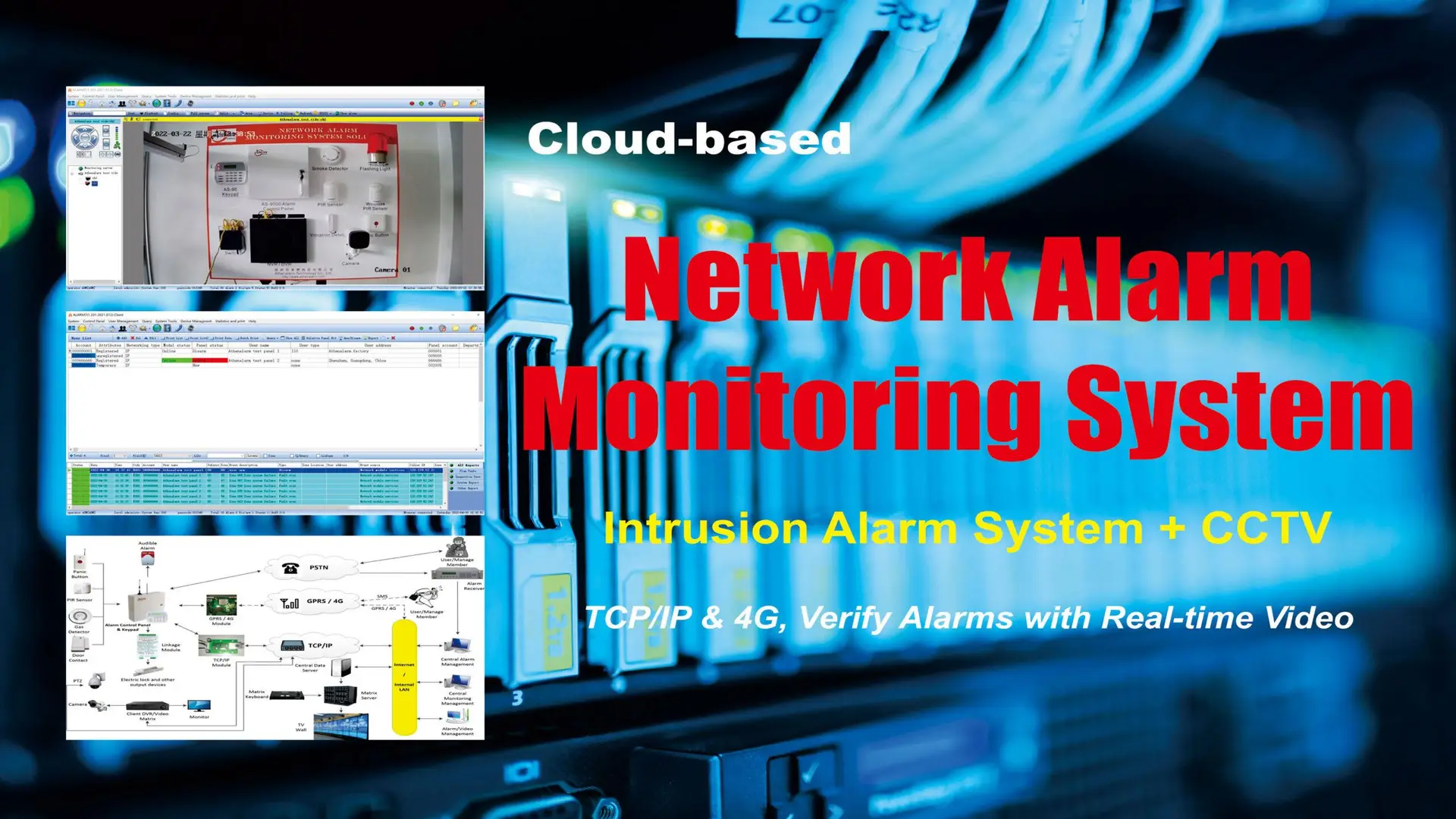

- منصات الأمان الموحدة: تطبيق لوحات تحكم قائمة على السحابة لإدارة العمليات الأمنية متعددة المواقع.

- تعزيز الأمن السيبراني: ضمان تشفير شامل ومصادقة متعددة العوامل لمنع الوصول غير المصرح به.

(2) خطوات التنفيذ:

- 1) إجراء تدقيق للبنية التحتية لتقييم الأصول الأمنية الحالية.

- 2) اختيار منصات تكامل متوافقة تدعم تكامل API.

- 3) تنفيذ الدمج على مراحل لتقليل الاضطرابات التشغيلية.

(3) أفضل ممارسة:

استخدام منصات قائمة على السحابة توحد أنظمة الإنذار والتحكم في الوصول والمراقبة ضمن واجهة مركزية واحدة لسهولة الإدارة.

5. تحسين المراقبة عن بُعد والتحكم عبر الأجهزة المحمولة

توفر إمكانيات الإدارة عن بُعد للفرق الأمنية مرونة تشغيلية أكبر من خلال تمكين المراقبة والتحكم في الأنظمة من أي موقع.

(1) الميزات الأساسية:

- تنبيهات فورية عبر التطبيقات المحمولة.

- أتمتة تعتمد على تحديد المواقع الجغرافية: تفعيل/إلغاء تفعيل الإنذارات بناءً على قرب المستخدم.

- مراقبة متعددة المواقع: تحكم مركزي عبر عدة مواقع عمل.

- اتصال شبكي احتياطي: خيارات اتصال مزدوجة (IP & Cellular) لضمان موثوقية أعلى.

(2) أفضل ممارسة:

التأكد من أن جميع الاتصالات عن بُعد مشفرة وتتماشى مع أفضل ممارسات الأمن السيبراني لمنع أي اختراق غير مصرح به.

6. التحقق من الإنذارات: تقليل الإنذارات الكاذبة

تتسبب الإنذارات الكاذبة في استنزاف الموارد وتأخير الاستجابات الطارئة. يساهم تطبيق طرق تحقق متطورة في الحد من هذه المشكلة.

(1) تقنيات التحقق:

- المصادقة متعددة المستشعرات: التحقق المتبادل باستخدام مستشعرات الحركة، الصوت، وتحليلات الفيديو.

- التحقق بالفيديو المعزز بالذكاء الاصطناعي: يميز الذكاء الاصطناعي بين التهديدات الحقيقية والعوامل البيئية، مما يقلل من الإنذارات الكاذبة.

- التأكيد الصوتي ثنائي الاتجاه: يتيح لفرق الأمن تقييم المواقف قبل استدعاء خدمات الطوارئ.

(2) أفضل ممارسة:

تطبيق نظام تحقق متدرج يتطلب على الأقل تأكيدين مستقلين قبل تصعيد الاستجابة الأمنية.

7. تدريب العملاء والدعم المستمر

حتى أكثر أنظمة الإنذار تطورًا ستكون غير فعالة دون تدريب مناسب للمستخدمين ودعم مستمر.

(1) توصيات التدريب:

- التدريب الميداني: جلسات تدريب عملية على تشغيل النظام وإجراءات الاستجابة للطوارئ.

- الندوات عبر الإنترنت: جلسات مباشرة لتقديم تدريب متجدد.

- الدعم الفني على مدار الساعة: توفير مساعدة فورية لحل المشكلات الفنية.

(2) أفضل ممارسة:

جدولة عمليات تدقيق دورية للنظام وتحديثات تدريبية للمستخدمين لضمان الأداء الأمثل والامتثال لأحدث معايير الأمان.

8. الاتجاهات المستقبلية: التطور القادم لأنظمة الإنذار القابلة للتخصيص

للحفاظ على التميز في مواجهة التحديات الأمنية المتغيرة، يجب على مُدمجي الأمان متابعة الاتجاهات الناشئة في الصناعة.

(1) الاتجاهات الناشئة:

- الأمان المدعوم بتقنية 5G: نقل بيانات أسرع واتصال محسّن.

- الحوسبة الطرفية: معالجة لامركزية لاتخاذ قرارات فورية عند أطراف الشبكة.

- تقنية البلوكشين لسجلات الأمان: إنشاء سجلات غير قابلة للتغيير لتعزيز أمان البيانات وإمكانية تتبعها.

- الطائرات المسيرة ذات الذكاء الاصطناعي: مراقبة محيطية فورية باستخدام الطائرات المسيرة.

(2) أفضل ممارسة:

اختبار التقنيات الجديدة في بيئات محكمة قبل تنفيذها على نطاق واسع.

9. الخاتمة

توفر أنظمة الإنذار القابلة للتخصيص لمُدمجي الأمان المرونة اللازمة لتلبية احتياجات العملاء المتنوعة من خلال حلول قابلة للتكيف والتوسع. من خلال اتباع أفضل الممارسات في تقييم المخاطر، تكامل الذكاء الاصطناعي، المراقبة عن بُعد، والتشغيل البيني للأنظمة، يمكن للمهنيين الأمنيين تعزيز عروضهم المستقبلية وتحسين الأمان التشغيلي.