تنفيذ حل أمني شامل: دليل لحماية الشركات

يُعد تنفيذ حل أمني شامل من أهم الاستثمارات التي يمكن لأي شركة أن تقدم عليها. فالنظام الأمني القوي لا يكتفي بردع السرقة، بل يوفر الحماية من تهديدات متنوعة مثل الحرائق، التخريب، الوصول غير المصرح به، والمخاطر المحتملة الأخرى. وبفضل التطورات التكنولوجية، أصبحت الحلول الأمنية الحديثة اليوم أكثر فعالية من حيث التكلفة وقابلية التوسع، مما يجعلها مناسبة للشركات بجميع أحجامها، بدءًا من المكاتب الكبيرة وصولاً إلى المتاجر الصغيرة.

لكن تصميم حل أمني فعال يتطلب تخطيطًا استراتيجيًا دقيقًا. فالكثير من الشركات تقع في أخطاء أمنية شائعة تجعلها عرضة للمخاطر، مما يهدد جهود الحماية الخاصة بها. فيما يلي الإرشادات الأساسية لبناء حل أمني شامل وفعّال.

1. إجراء تقييم شامل للمخاطر

قبل الاستثمار في حل أمني، يجب إجراء تقييم دقيق للمخاطر لتحديد نقاط الضعف المحتملة. تشمل الخطوات الأساسية ما يلي:

- تقييم الأمن المادي: تحديد نقاط الدخول الضعيفة، المناطق غير المغطاة بالمراقبة، والمساحات المعرضة للوصول غير المصرح به.

- مراجعة الحوادث الأمنية السابقة: تحليل الانتهاكات أو المشكلات الأمنية السابقة لمعرفة الثغرات المتكررة.

- تقييم سلوك الموظفين: رصد الثغرات الإجرائية مثل الدخول خلف الآخرين، أو عادات التحكم السيئة في الوصول، أو عدم تأمين نقاط الدخول.

- تقييم التهديدات الخارجية: دراسة معدلات الجريمة في المنطقة، المخاطر الأمنية من الشركات المجاورة، والتهديدات السيبرانية المحتملة.

يمكن لاستشاري أمني محترف مساعدتك في إجراء تدقيق أمني شامل وتصميم حل أمني مخصص يعالج هذه المخاطر بفعالية.

2. تدريب الموظفين على بروتوكولات الأمن

حتى أكثر الحلول الأمنية تطورًا قد تصبح غير فعالة إذا لم يلتزم الموظفون ببروتوكولات الأمن. يضمن تطبيق برنامج تدريبي منظم الامتثال لسياسات الأمان، ويجب أن يشمل التدريب:

- تشغيل النظام الأمني: تعليم الموظفين كيفية تفعيل وتعطيل الإنذارات، استخدام أنظمة التحكم في الوصول، والتعامل مع حالات الطوارئ.

- التحكم في الوصول والمصادقة: تثقيف الموظفين حول أمان البطاقات، المصادقة متعددة العوامل، والتحقق من هوية الزوار قبل السماح بالدخول.

- إجراءات الاستجابة للحوادث: تدريب الموظفين على كيفية التصرف أثناء الاختراقات الأمنية، إنذارات الحريق، أو الأنشطة المشبوهة.

- الوعي بالأمن السيبراني: توفير تدريب حول إدارة كلمات المرور الآمنة، الوقاية من التصيد الاحتيالي، وأفضل الممارسات للتعامل مع البيانات الحساسة.

التدريبات الدورية ودورات التجديد تعزز هذه المبادئ وتحافظ على يقظة الموظفين.

3. تعزيز أمن المحيط

تبدأ الشركة المحمية جيدًا من محيطها. التدابير الأمنية الخارجية الضعيفة قد تعرض المقر للاختراق. تشمل تدابير أمن المحيط الأساسية:

- الأسوار والبوابات: تركيب أسوار متينة مع نقاط دخول مراقبة لمنع التسلل.

- كاميرات المراقبة: نشر كاميرات CCTV عالية الدقة مزودة بكشف الحركة والرؤية الليلية لمراقبة المداخل ومواقف السيارات.

- الإضاءة الأمنية: استخدام إضاءة تعمل بالحركة لردع المتسللين وتحسين الرؤية ليلاً.

- أفراد الأمن أو المراقبة عن بُعد: النظر في توظيف حراس أمن أو دمج خدمات مراقبة عن بُعد لتوفير حماية إضافية.

بالنسبة للشركات التي تمتلك مواقف سيارات أو مبانٍ متعددة، يمكن لأنظمة التحكم في الوصول تعزيز أمن المحيط بشكل أكبر.

4. تنفيذ تدابير أمنية متعددة الطبقات

الاعتماد على نظام أمني واحد قد يترك ثغرات خطيرة في الحماية. النهج متعدد الطبقات يجمع بين مكونات أمنية متنوعة لتعزيز الحماية:

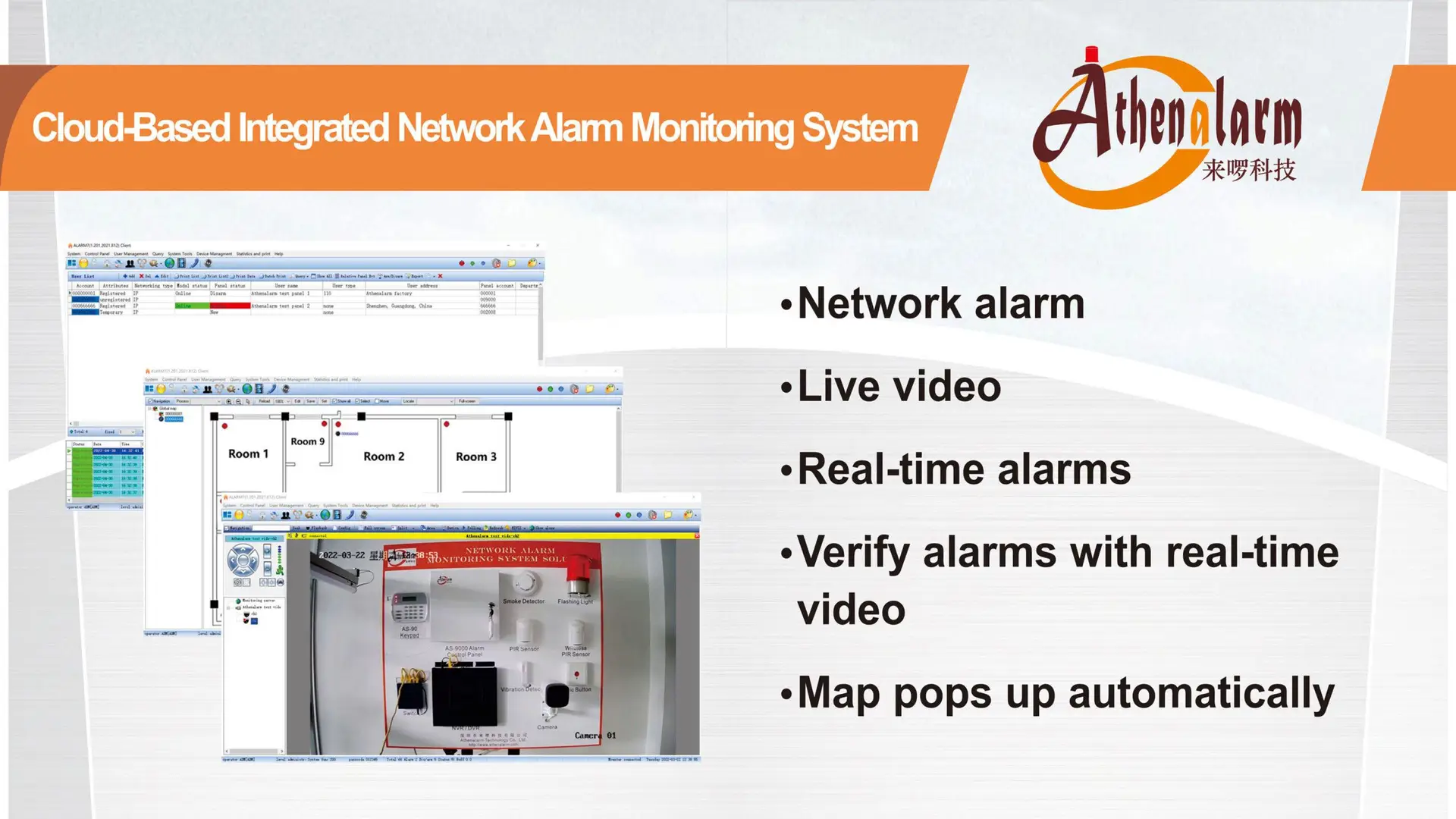

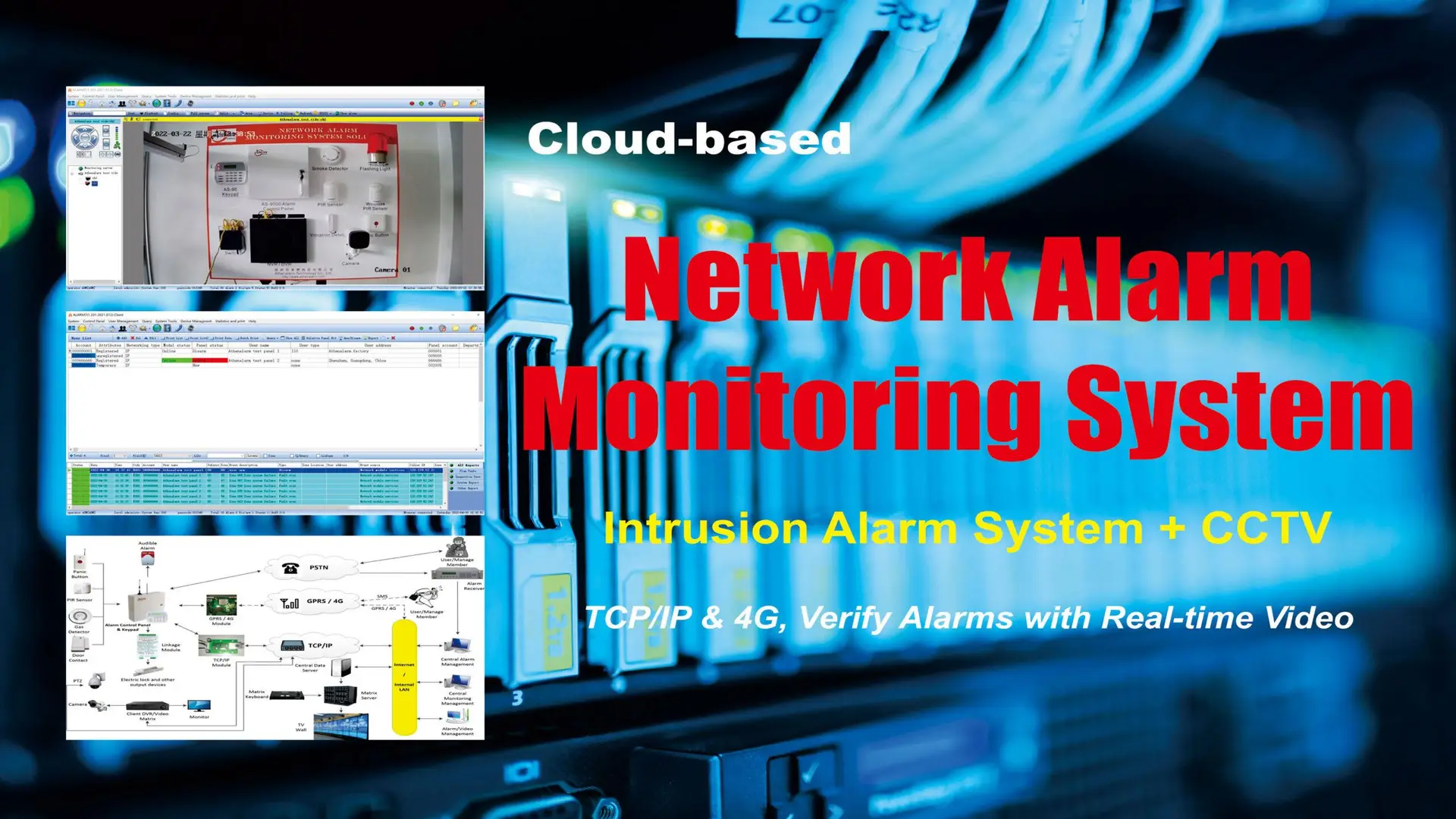

- المراقبة بالفيديو: استخدام كاميرات أمنية مدعومة بالذكاء الاصطناعي مع مراقبة فورية وتخزين سحابي.

- أنظمة التحكم في الوصول: استخدام بطاقات المفاتيح، الماسحات البيومترية، أو الأنظمة القائمة على الرموز لتنظيم الوصول إلى المناطق الحساسة.

- أنظمة كشف التسلل: تركيب أجهزة استشعار الحركة وأنظمة الإنذار للكشف عن الدخول غير المصرح به.

- مراقبة الحرائق والبيئة: دمج أجهزة كشف الدخان، إنذارات الحريق، وأجهزة استشعار تسرب المياه لضمان السلامة الشاملة.

- إدارة الأمن عن بُعد: اختيار منصات سحابية تتيح الوصول عبر الهاتف المحمول والمراقبة في الوقت الفعلي.

هذا النهج يقلل من نقاط الضعف ويعزز الحماية الشاملة للشركة.

5. إعطاء الأولوية للأمن السيبراني إلى جانب الأمن المادي

تعتمد أنظمة الأمن الحديثة على البنية التحتية الرقمية، مما يجعل الأمن السيبراني لا يقل أهمية عن الأمن المادي. تشمل أفضل الممارسات:

- تأمين الأجهزة المتصلة بالشبكة: ضمان اتصال كاميرات المراقبة وأنظمة التحكم والإنذارات بشبكة مشفرة وآمنة.

- استخدام كلمات مرور قوية: تجنب كلمات المرور الافتراضية وفرض سياسات كلمات مرور معقدة.

- تطبيق المصادقة متعددة العوامل: إضافة طبقة حماية إضافية للوصول إلى الأنظمة الحساسة.

- تحديث البرامج باستمرار: الحفاظ على تحديث برامج الأمان والبرامج الثابتة للحماية من التهديدات السيبرانية.

إهمال الأمن السيبراني قد يعرض الأنظمة المادية للاختراق، مما يجعلها غير فعالة.

6. فرض إدارة كلمات مرور صارمة

حتى أكثر الحلول الأمنية تطورًا يمكن أن تتعرض للاختراق بسبب ممارسات كلمات المرور السيئة. لمنع الوصول غير المصرح به:

- تجنب الأخطاء الشائعة: عدم تخزين كلمات المرور على ملاحظات لاصقة أو في أماكن يسهل الوصول إليها.

- استخدام مدير كلمات المرور: حفظ بيانات الاعتماد في أداة مشفرة لإدارة كلمات المرور.

- تحديث كلمات المرور دوريًا: تغيير كلمات المرور بانتظام وإلغاء وصول الموظفين السابقين فورًا.

- تقييد الصلاحيات: تطبيق التحكم في الوصول بناءً على الأدوار لضمان وصول المصرح لهم فقط إلى الوظائف الحساسة.

إدارة كلمات المرور الدقيقة تقلل من المخاطر الداخلية المرتبطة بالاختراقات.

7. تخصيص الحلول الأمنية حسب احتياجات الشركة

الحلول الأمنية العامة غالبًا ما تكون غير كافية. لكل شركة احتياجات أمنية فريدة تعتمد على:

- نوع الصناعة: تحتاج المتاجر إلى حلول مكافحة السرقة، بينما تركز المستودعات على حماية المخزون وأمن المحيط.

- حجم الشركة والتخطيط: قد يكفي المكتب الصغير نظام إنذار بسيط، بينما تستفيد الشركات متعددة المواقع من منصة أمنية مركزية.

- الامتثال التنظيمي: بعض القطاعات مثل الرعاية الصحية والمالية ملزمة بمعايير صارمة مثل HIPAA أو PCI-DSS.

التعاون مع مزود أمني محترف يضمن تصميم حل أمني يلبي احتياجاتك الحالية ويدعم النمو المستقبلي.

8. اختبار وتحديث أنظمة الأمن بانتظام

تتطور تكنولوجيا الأمن بسرعة، وقد تصبح الأنظمة القديمة عبئًا. للحفاظ على أعلى مستوى من الأمان:

- إجراء تدقيقات دورية: جدولة تقييمات منتظمة لتحديد الثغرات والتحسينات اللازمة.

- اختبار أنظمة الإنذار: التأكد من عمل الإنذارات، الكاميرات، وأجهزة التحكم في الوصول بشكل صحيح.

- ترقية المعدات: استبدال الأجهزة القديمة بحلول حديثة مزودة بتحليلات الذكاء الاصطناعي، التعرف على الوجه، والوصول عبر الهاتف المحمول.

الصيانة الاستباقية تحافظ على فعالية النظام وتمنع الأعطال.

9. الخلاصة

تصميم حل أمني فعال يتجاوز مجرد تركيب كاميرات وإنذارات. يتطلب الأمر استراتيجية شاملة تشمل تقييم المخاطر، تدريب الموظفين، تعزيز أمن المحيط، الحماية متعددة الطبقات، دمج الأمن السيبراني، والصيانة المستمرة.

باتباع هذه الممارسات، يمكن للشركات بناء بنية أمنية قوية تحمي الموظفين، الأصول، والعمليات من التهديدات المحتملة. إذا كنت غير متأكد من البداية، فاستشارة مزود أمني محترف يمكن أن تساعدك في تصميم حل أمني مخصص يناسب احتياجات شركتك.