أنظمة كشف التسلل لمراكز البيانات: الحماية الشاملة

تُعد مراكز البيانات العمود الفقري للبنية التحتية الرقمية الحديثة، حيث تستضيف موارد الحوسبة الحرجة، والأنظمة المؤسسية، وكميات هائلة من البيانات الحساسة. ومع تزايد التهديدات الإلكترونية والمادية تطورًا، أصبح تأمين هذه المنشآت ضرورة ملحّة وليس مجرد خيار.

في حين أن التدابير الأمنية الإلكترونية، مثل جدران الحماية والتشفير وأنظمة منع التسلل (IPS)، تقلل من المخاطر الرقمية، فإن الأمن المادي لا يزال عنصرًا بالغ الأهمية وغالبًا ما يتم تجاهله في حماية مراكز البيانات. يمكن أن يؤدي الوصول غير المصرح به، أو العبث بالمعدات، أو التخريب إلى خروقات أمنية، وانقطاعات في الخدمات، وخسائر مالية، وتضرر السمعة.

يستعرض هذا الدليل دور أنظمة كشف التسلل لمراكز البيانات في تعزيز الأمن، بما يشمل المكونات الأساسية، والتقنيات المتقدمة، وأفضل الممارسات، واستراتيجيات التنفيذ.

1. أهمية أنظمة كشف التسلل لمراكز البيانات

تُعتبر مراكز البيانات أهدافًا رئيسية لمجرمي الإنترنت، والجواسيس الصناعيين، والمخترقين الداخليين. يعمل نظام كشف التسلل (IDS) كخط دفاع أول، حيث يكشف عن التهديدات الأمنية ويحللها ويستجيب لها قبل أن تتفاقم.

أبرز التهديدات الأمنية المادية لمراكز البيانات

- الوصول غير المصرح به – محاولات اختراق المناطق المحظورة من قبل المخترقين أو المنافسين أو الموظفين الساخطين.

- العبث بالمعدات – تعطيل أنظمة الأمان، أو تثبيت أجهزة ضارة، أو تخريب الأجهزة.

- التهديدات الداخلية – استغلال الموظفين أو المقاولين لصلاحياتهم بهدف السرقة أو التلاعب بالبيانات.

- الهجمات الهندسية الاجتماعية – خداع الموظفين لمنح وصول غير مصرح به.

- التسلل والتطفل – دخول أفراد غير مصرح لهم إلى المناطق الآمنة عبر مرافقة أشخاص مخولين.

- سرقة الأجهزة وزرع البرمجيات الخبيثة – تركيب أجهزة تسجيل ضربات المفاتيح أو أنظمة التنصت اللاسلكية لأغراض التجسس.

إن تنفيذ نظام كشف التسلل لمراكز البيانات يضمن المراقبة الفورية، والتنبيهات التلقائية، والاستجابة السريعة للحوادث، مما يمنع الخروقات الأمنية المكلفة.

2. المكونات الأساسية لنظام كشف التسلل الفعّال في مراكز البيانات

يتكون نظام كشف التسلل عالي الكفاءة من عدة طبقات أمان لضمان الحماية الشاملة.

أ. أمن المحيط الخارجي

- أسوار معززة – حواجز مضادة للتسلق مزودة بأجهزة استشعار للاهتزاز والضغط.

- بوابات محكومة بالدخول – أنظمة دخول تعتمد على RFID أو القياسات الحيوية أو رموز PIN.

- مراقبة بالفيديو بالذكاء الاصطناعي – تتبع الحركة والتعرف على الوجه للكشف التلقائي عن التهديدات.

ب. التحكم في الوصول والمصادقة

- التحقق البيومتري – بصمات الأصابع أو مسح قزحية العين أو التعرف على الوجه للدخول الآمن.

- المصادقة متعددة العوامل (MFA) – دمج كلمات المرور والقياسات الحيوية والبطاقات الذكية لتعزيز الأمان.

- أنظمة الغرف المزدوجة (Mantraps) – آلية دخول ببابين تمنع التسلل غير المصرح به.

ج. أجهزة استشعار كشف التسلل

- كاشفات الحركة والتواجد – مستشعرات PIR (الأشعة تحت الحمراء السلبية) وأجهزة الميكروويف لتتبع الحركة.

- مستشعرات كسر الزجاج وأجهزة استشعار الأبواب – للكشف عن محاولات الدخول القسري.

- مستشعرات الضغط – لتحديد الاختراقات غير المصرح بها عبر الأرضيات أو الأسقف.

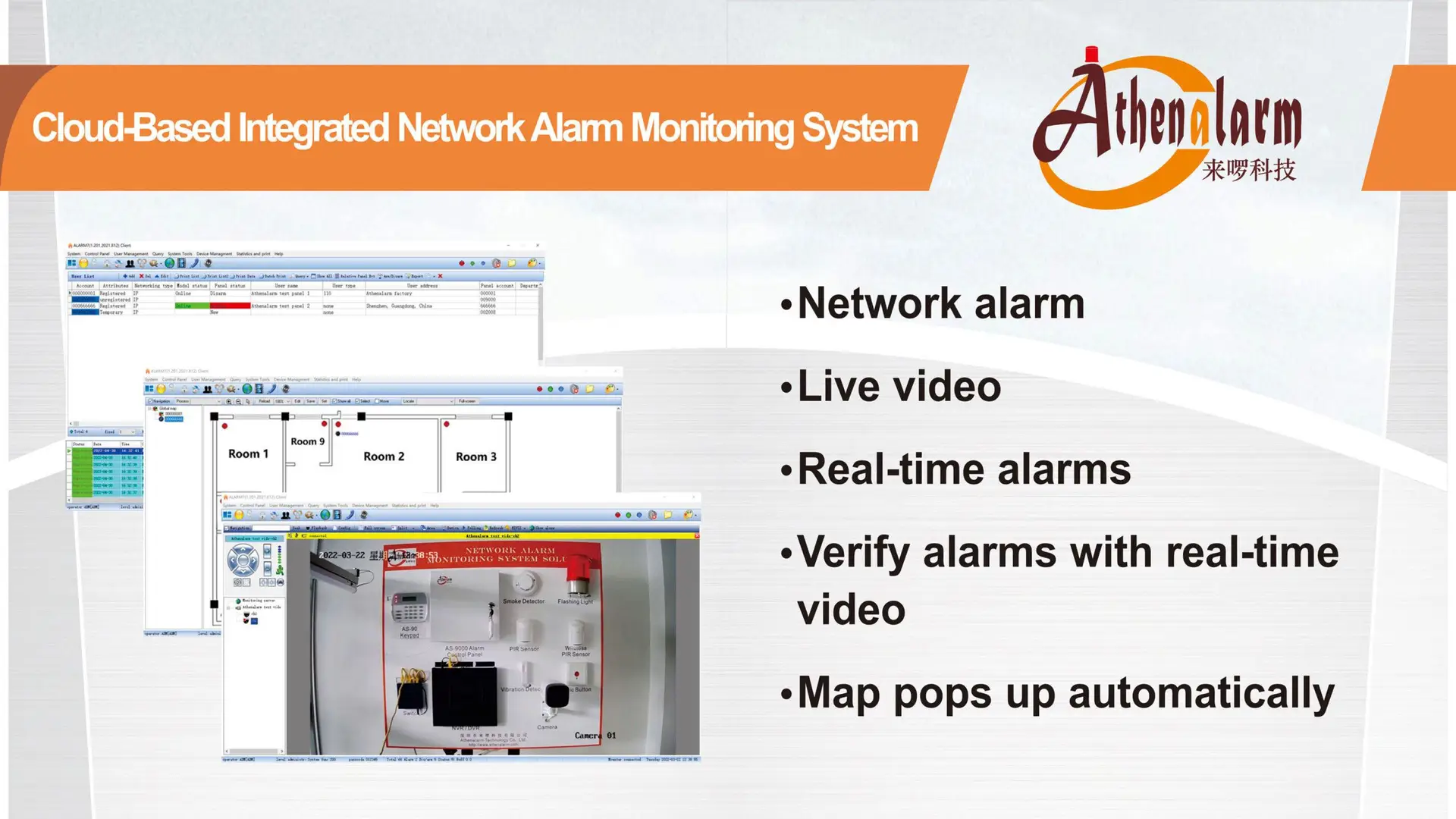

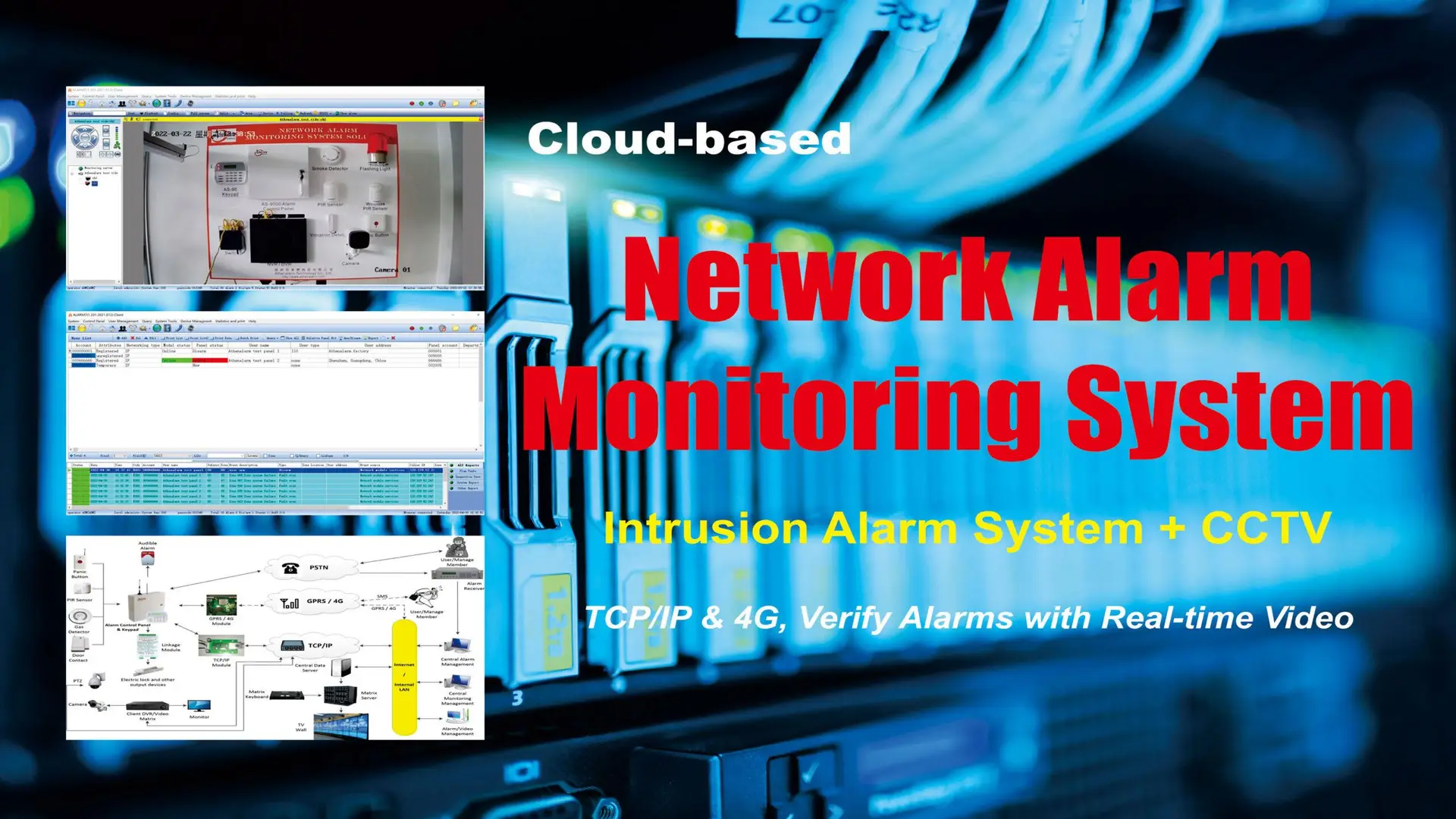

د. أنظمة الإنذار والإشعارات

- تنبيهات تلقائية – إرسال إشعارات عبر الرسائل النصية أو البريد الإلكتروني أو التطبيقات إلى فرق الأمن.

- لوحة تحكم أمنية مركزية – مراقبة أنظمة كشف التسلل عبر مركز عمليات الأمان (SOC).

- الربط مع الجهات الأمنية – اتصال مباشر مع فرق الاستجابة للطوارئ.

هـ. الذكاء الاصطناعي والتعلم الآلي في كشف التسلل

- تحليل سلوك المستخدم – اكتشاف الأنشطة المشبوهة عبر تحليل أنماط الوصول.

- الاستجابة التلقائية للتهديدات – استخدام الذكاء الاصطناعي لتفعيل الإنذارات وإغلاق المناطق الحساسة عند الحاجة.

3. خطوات تنفيذ نظام كشف التسلل في مراكز البيانات

(1) إجراء تقييم للمخاطر وتدقيق أمني

- تحديد نقاط الضعف في الحماية الخارجية والتحكم في الوصول والمراقبة.

- تحليل الحوادث الأمنية السابقة لاكتشاف التهديدات المتكررة.

- تحديد المناطق عالية الخطورة مثل غرف الخوادم ومراكز الشبكات.

(2) اختيار المكونات المناسبة للنظام

- تحديد أجهزة الاستشعار بناءً على تصميم المنشأة.

- دمج تحليلات الفيديو بالذكاء الاصطناعي للكشف عن التهديدات في الوقت الفعلي.

(3) تكوين السياسات الأمنية وإدارة الوصول

- تطبيق إدارة الوصول بناءً على الأدوار (RBAC) لتحديد الصلاحيات.

- فرض المصادقة متعددة العوامل (MFA) عند جميع نقاط الدخول.

(4) نشر النظام واختباره

- تركيب أجهزة الاستشعار والكاميرات الأمنية.

- تنفيذ اختبارات الاختراق لمحاكاة الاختراقات وتحسين النظام.

(5) المراقبة والصيانة والتحديثات الدورية

- مراقبة على مدار الساعة عبر مركز عمليات الأمان (SOC).

- تحديث خوارزميات الذكاء الاصطناعي للتعامل مع التهديدات المتطورة.

4. التقنيات المتقدمة في أنظمة كشف التسلل

أ. الذكاء الاصطناعي في كشف التسلل

- تحسين دقة الكشف وتقليل الإنذارات الكاذبة.

- التنبؤ بالتهديدات قبل حدوثها باستخدام التحليلات التنبؤية.

ب. التحكم في الوصول بالقياسات الحيوية والسلوكيات

- المصادقة المستمرة باستخدام التعرف على الوجه وتحليل المشي.

- اكتشاف السلوكيات المشبوهة عبر الذكاء الاصطناعي.

ج. تكامل إنترنت الأشياء والحوسبة الطرفية

- مراقبة المحيط الخارجي باستخدام مستشعرات إنترنت الأشياء.

- معالجة الأحداث الأمنية محليًا عبر الحوسبة الطرفية لتقليل زمن الاستجابة.

د. تسجيل الوصول بتقنية البلوك تشين

- تخزين سجلات الوصول بطريقة غير قابلة للتلاعب.

5. أفضل الممارسات للحفاظ على أنظمة كشف التسلل

- تنفيذ تدريبات أمنية دورية للموظفين.

- تحسين حساسية النظام للحد من الإنذارات الكاذبة.

- تبني نهج “الثقة المعدومة” (Zero Trust) للتحقق المستمر من جميع محاولات الوصول.

6. الخاتمة

يعد تأمين مراكز البيانات أمرًا بالغ الأهمية لحماية الأصول الرقمية وضمان استمرارية الأعمال. من خلال تطبيق أنظمة كشف التسلل لمراكز البيانات، يمكن للمؤسسات تعزيز أمنها، والامتثال للمعايير التنظيمية، وتقليل مخاطر الاختراقات الأمنية.