أنظمة أمان الأعمال: حلول شاملة لحماية الممتلكات التجارية

في ظل التطورات المتسارعة في بيئة الأعمال اليوم، لم يعد الأمن خيارًا بل ضرورة حتمية. توفر أنظمة أمان الأعمال مجموعة شاملة من الحلول الأمنية المصممة لحماية العقارات التجارية من السرقة والتخريب والوصول غير المصرح به والتهديدات السيبرانية والمخاطر البيئية. سواء كان الأمر يتعلق بمتجر تجزئة صغير أو مقر شركة كبرى، فإن تنفيذ نظام أمان متقدم يساهم في حماية الموظفين والأصول والبيانات الحساسة.

تتناول هذه المقالة المكونات الأساسية لأنظمة أمان الأعمال، وأهميتها، وأفضل ممارسات التنفيذ، وأحدث الاتجاهات الأمنية التي تشكل مستقبل الأمن التجاري.

1. فهم أنظمة أمان الأعمال

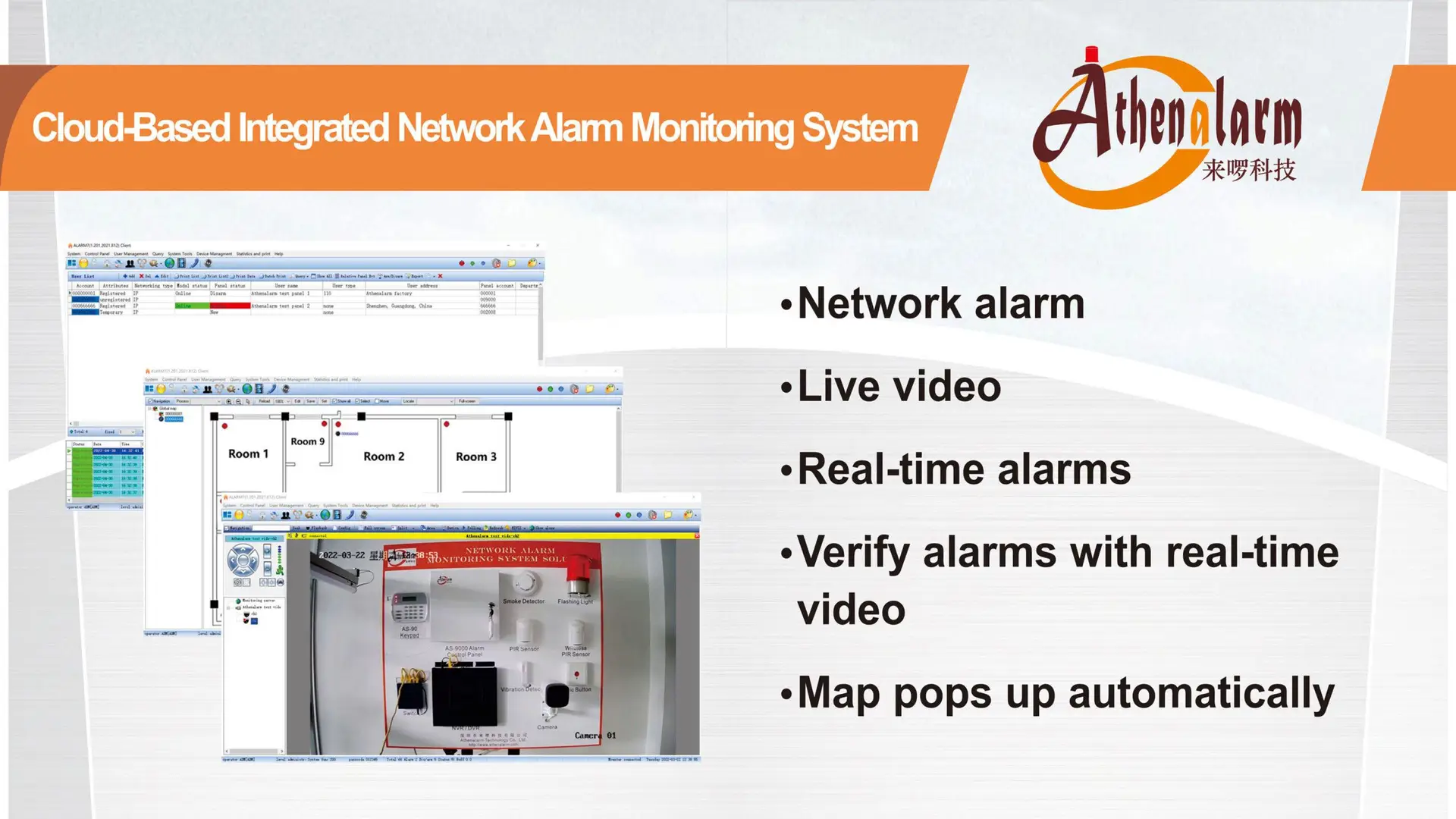

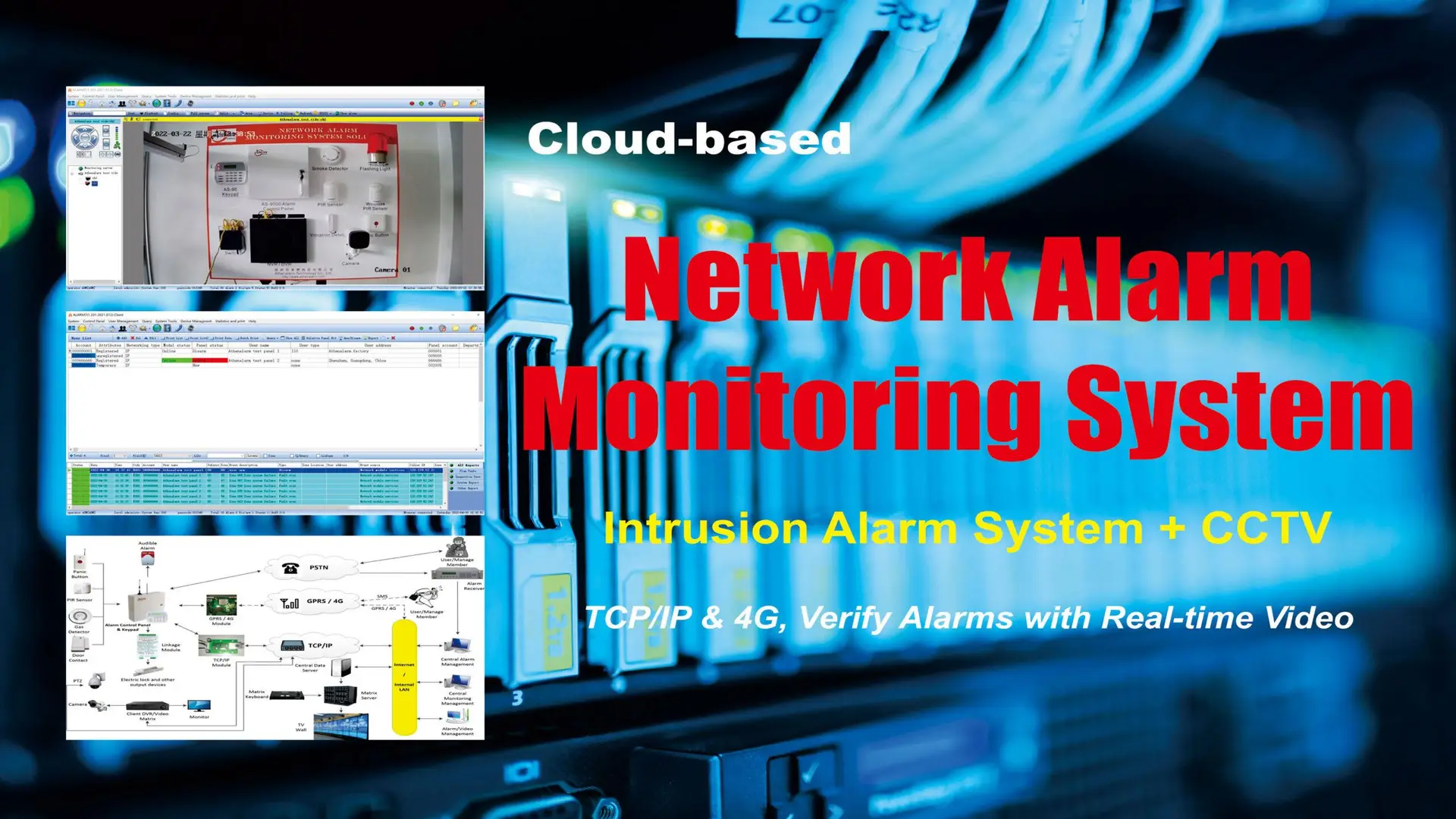

نظام أمان الأعمال هو شبكة متكاملة من التقنيات والبروتوكولات الأمنية المصممة لحماية العقارات التجارية من التهديدات المادية والرقمية. تشمل هذه الأنظمة الكشف عن التسلل، والمراقبة بالفيديو، والتحكم في الوصول، والوقاية من الحرائق، والأمن السيبراني، وحماية المحيط، والمراقبة المدعومة بالذكاء الاصطناعي.

الأهداف الرئيسية لأنظمة أمان الأعمال

- منع الوصول غير المصرح به – تقييد الدخول إلى المناطق الحساسة وحماية الأصول القيمة.

- ردع الأنشطة الإجرامية – تعمل التدابير الأمنية الواضحة على الحد من السرقات والاقتحامات والتخريب.

- ضمان المراقبة على مدار الساعة – تمكن المراقبة المستمرة من الاستجابة السريعة للحوادث الأمنية.

- تعزيز الاستجابة للطوارئ – تتيح التنبيهات التلقائية التواصل السريع مع الجهات الأمنية.

- تحسين الكفاءة التشغيلية – تعزز أمان مكان العمل وتضمن الامتثال للوائح التنظيمية.

- التخفيف من المخاطر السيبرانية – حماية البنية التحتية الرقمية من الهجمات الإلكترونية.

- الكشف عن المخاطر البيئية – مراقبة مخاطر الحرائق وجودة الهواء والتسريبات الخطرة المحتملة.

2. المكونات الأساسية لأنظمة أمان الأعمال

يتألف نظام الأمان المتكامل من عدة مكونات، حيث يؤدي كل منها دورًا محددًا لضمان الحماية الشاملة.

2.1 أنظمة كشف التسلل والإنذارات ضد السطو

تُعد أنظمة الإنذار ضد السطو خط الدفاع الأول ضد عمليات الاقتحام والدخول غير المصرح به. يتم تجهيز هذه الأنظمة بأجهزة استشعار متقدمة تقوم بتنبيه فرق الأمن أو الجهات المختصة فور اكتشاف أي نشاط مشبوه.

أنواع مستشعرات أنظمة الإنذار ضد السطو

- مستشعرات الحركة – تكتشف أي تحركات في المناطق المحظورة.

- مجسات الأبواب والنوافذ – تُطلق إنذارًا عند محاولة الدخول بالقوة.

- كاشفات كسر الزجاج – تحدد التردد الصوتي المميز لتحطم الزجاج.

- مستشعرات الصدمات – تكتشف الاهتزازات الناجمة عن محاولات الاختراق.

- أزرار الطوارئ – تتيح للموظفين إرسال تنبيهات فورية لحالات الطوارئ.

2.2 أنظمة المراقبة بالفيديو

توفر الكاميرات الأمنية مراقبة مستمرة وأدلة بصرية يمكن استخدامها في التحقيقات الأمنية.

عوامل رئيسية لأنظمة المراقبة بالفيديو

- كاميرات عالية الدقة – تضمن تسجيل صور واضحة لتحديد الهوية بدقة.

- إمكانية الرؤية الليلية – تسجل صورًا واضحة في ظروف الإضاءة المنخفضة.

- الوصول عن بُعد والتخزين السحابي – يسمح لفرق الأمن بمراقبة اللقطات من أي موقع.

- تحليلات الذكاء الاصطناعي – تكتشف الأنشطة غير العادية تلقائيًا وتُنبه فرق الأمان.

- تقنية التعرف على لوحات المركبات – تسجل وتتعرف على حركة المركبات عند المداخل.

2.3 أنظمة التحكم في الوصول

تنظم أنظمة التحكم في الوصول دخول الأفراد إلى المناطق المحددة، مما يضمن وصول الأشخاص المصرح لهم فقط إلى المواقع الحساسة.

طرق التحكم في الوصول الشائعة

- البطاقات الذكية ورموز PIN – تتطلب مصادقة للدخول.

- الأنظمة البيومترية – تستخدم بصمات الأصابع أو التعرف على الوجه للتحقق من الهوية.

- الاعتماد على الهواتف الذكية – يتيح للموظفين استخدام أجهزتهم المحمولة للوصول الآمن.

- المصادقة المتعددة العوامل (MFA) – تجمع بين عدة طرق للتحقق لتعزيز الأمان.

- قيود الوصول الزمنية – تحدد أوقات دخول معينة بناءً على الجداول الزمنية.

2.4 أنظمة الكشف عن الحرائق والمخاطر البيئية

تساعد أنظمة الإنذار المبكر على منع الكوارث قبل تفاقمها.

ميزات السلامة الأساسية

- كاشفات الدخان والحرارة – توفر كشفًا مبكرًا عن الحرائق.

- أنظمة الرش التلقائي – تعمل على إخماد الحرائق تلقائيًا.

- كاشفات أول أكسيد الكربون – تحمي من التعرض للغازات السامة.

- مراقبة جودة الهواء – تكشف عن التسريبات الكيميائية والملوثات المحمولة جوًا.

- مستشعرات كشف الفيضانات – تحذر الشركات من مخاطر المياه المحتملة.

2.5 حلول الأمن السيبراني

مع تزايد التهديدات الرقمية، أصبح الأمن السيبراني جزءًا أساسيًا من أنظمة أمان الأعمال.

الإجراءات الأمنية السيبرانية الأساسية

- جدران الحماية وبرامج مكافحة الفيروسات – تحمي من البرامج الضارة والهجمات الإلكترونية.

- المصادقة الثنائية (2FA) – تعزز أمان تسجيل الدخول.

- تشفير البيانات – يحمي المعلومات الحساسة من الوصول غير المصرح به.

- برامج تدريب الموظفين – توعي العاملين بأفضل ممارسات الأمن السيبراني.

- أنظمة كشف التسلل (IDS) – تحدد التهديدات المستندة إلى الشبكة وتخفف من حدتها.

2.6 أنظمة حماية المحيط

توفر هذه الأنظمة طبقة إضافية من الحماية من خلال الكشف عن التهديدات قبل الوصول إلى المنشآت الداخلية.

أساليب حماية المحيط الشائعة

- الأسوار الأمنية – تردع الدخول غير المصرح به.

- إضاءة الحركة – تعزز الرؤية في المناطق المظلمة.

- الرادارات والمستشعرات الحرارية – تكتشف الحركة في المناطق المحظورة.

- المراقبة عبر الطائرات بدون طيار – توفر تغطية واسعة للمناطق التجارية الكبيرة.

3. تنفيذ نظام أمان للأعمال: دليل خطوة بخطوة

الخطوة 1: إجراء تقييم شامل لمخاطر الأمان

- تحديد نقاط الضعف ونقاط الوصول غير الآمنة والانتهاكات الأمنية السابقة.

- إجراء اختبارات الاختراق لكل من الأنظمة الأمنية المادية والسيبرانية.

الخطوة 2: تحديد أولويات الأمان

- وضع أهداف أمنية محددة، مثل منع السرقة، وحماية البيانات، والامتثال للوائح التنظيمية.

الخطوة 3: اختيار الحلول الأمنية المناسبة

- المتاجر التجارية – التركيز على منع السرقة والمراقبة بالفيديو.

- المكاتب الإدارية – إعطاء الأولوية لأنظمة التحكم في الوصول والأمن السيبراني.

- المنشآت الصناعية – تعزيز أمن المحيط وأنظمة السلامة من الحرائق.

الخطوة 4: ضمان تكامل الأنظمة بسلاسة

- ربط أنظمة المراقبة بالفيديو بالتحليلات الذكية بالذكاء الاصطناعي لتوفير تنبيهات فورية.

- مزامنة أنظمة التحكم في الوصول مع أنظمة الإنذار ضد السرقة للاستجابة التلقائية للتهديدات.

الخطوة 5: تدريب الموظفين على بروتوكولات الأمان

- توعية الموظفين بكيفية التعرف على التهديدات الأمنية والاستجابة لحالات الطوارئ.

- تنفيذ برامج تدريبية للأمن السيبراني لمنع هجمات التصيد الاحتيالي وانتهاكات البيانات.

الخطوة 6: إجراء عمليات تدقيق أمنية منتظمة وتحديث الأنظمة

- تنفيذ عمليات تفتيش ربع سنوية لتحديد البرامج القديمة واستبدال الأجهزة المتقادمة.

- تحديث التدابير الأمنية باستمرار لمواكبة التهديدات الناشئة.

4. مستقبل أنظمة أمان الأعمال

التقنيات الأمنية الناشئة

- المراقبة بالذكاء الاصطناعي – تستخدم التعلم الآلي لاكتشاف السلوكيات المشبوهة.

- الأمن المستند إلى السحابة – يوفر وصولًا آنيًا إلى البيانات الأمنية عن بُعد.

- أمن البلوكشين – يوفر سجلات دخول غير قابلة للتلاعب.

- التحليلات التنبؤية – تتوقع التهديدات الأمنية قبل وقوعها.

- الروبوتات الأمنية المستقلة – تقوم بدوريات في المرافق الكبيرة.

5. الخاتمة

يعد الاستثمار في أنظمة أمان الأعمال خطوة ضرورية لضمان حماية الأصول وسلامة الموظفين وتعزيز ثقة العملاء، مما يضمن استمرارية الأعمال على المدى الطويل.